Arif Akyüz

Produttore di contenuti ed esperto di sicurezza informatica

In questo articolo vengono fornite informazioni sui comandi NMAP di uso comune.

| nmap 10.196.1.100 | Avvia una scansione Nmap di base contro l'IP. |

| nmap arifakyuz.com | Avvia una scansione Nmap per i nomi DNS, ad esempio WEB |

| nmap -sp 192.168.1.0/24 | Il tipo più famoso di scansione è la scansione ping Nmap (spesso chiamata perché Nmap viene utilizzato per eseguire scansioni ping) ed è il modo più semplice per rilevare gli host su qualsiasi rete. |

| Cerca porte specifiche o analizza tutti gli intervalli di porte su un server locale o remoto | |

| nmap -p 1-65535 localhost | In questo esempio, abbiamo analizzato tutte le porte 65535 per il nostro computer localhost. |

| nmap -p 80.443 8.8.8.8 | Nmap può eseguire la scansione di tutte le porte possibili, ma è anche possibile eseguire la scansione di porte specifiche che riporteranno risultati più rapidi. Vedi sotto |

| nmap 10.196.2.1 192.168.1.1 | Proviamo a scansionare più indirizzi IP. A tale scopo, è necessario utilizzare la seguente sintassi |

| nmap 1.1.1.1,2,3,4 | È inoltre possibile eseguire la scansione di indirizzi IP consecutivi: esegue la scansione nel modo in cui esegue la scansione1.1.1.1.1.21.1.1.31.1.1.4 |

| nmap 8.8.8.0/28 | È inoltre possibile utilizzare nmap per eseguire la scansione di interi intervalli IP CIDR, ad esempio Esegue la scansione di 14 intervalli IP consecutivi. 8.8.8.18.8.8.14 |

| nmap 8.8.8.1-14 | Un'alternativa consiste nell'utilizzare questo tipo di intervallo |

| nmap 8.8.8.* | È anche possibile utilizzare caratteri jolly per eseguire la scansione dell'intero intervallo IP di classe C, ad esempio: Questo è l'indirizzo IP di 256 . 8.8.8.18.8.8.256 |

| nmap -p 8.8.8.* –escludere 8.8.8.1 | Se è necessario escludere IP specifici dalla scansione dell'intervallo IP, è possibile utilizzare l'opzione "–escludi" come si vede di seguito |

Scansiona le porte più popolari

nmap --top-ports 20 192.168.1.106L'output sarà il seguente.

(Sostituire il numero di uscite che verranno visualizzate con il numero desiderato, ovvero "20". Secondo lui, i risultati diminuiranno o aumenteranno.)

[root@securitytrails:~]nmap --top-ports 20 localhost

A partire da Nmap 6.40 ( http://nmap.org ) a 2018-10-01 10:02 EDT

Report di scansione Nmap per localhost (127.0.0.1)

L'host è attivo (latenza di 0,000016 secondi).

Altri indirizzi per localhost (non scansionati): 127.0.0.1

SERVIZIO DELLO STATO DI APPRODO

21/TCP ftp chiuso

22/tcp ssh chiuso

Telnet chiusa 23/TCP

25/TCP SMTP chiuso

53/tcp dominio chiuso

80/tcp http filtrato

110/TCP chiuso pop3

111/TCP RPCBIND chiuso

MSRPC chiuso 135/TCP

139/TCP netbios-ssn chiuso

143/TCP IMAP chiuso

443/tcp filtrato https

445/TCP chiuso Microsoft-DS

993/TCP IMAP chiuso

995/TCP chiuso POP3S

1723/TCP PPTP chiuso

3306/tcp chiuso mysql

3389/TCP ms-wbt-server chiuso

5900/TCP VNC chiuso

8080/tcp http-proxy chiusoScansione di host e indirizzi IP letti da un file di testo

In questo caso, Nmap è utile anche per leggere file che contengono host e IP.

Si supponga di creare un elenco .txt file contenente le righe seguenti:

192.168.1.106

cloudflare.com

microsoft.com

securitytrails.comIl parametro "-iL" consente di leggere da questo file e scansionare tutti questi host per voi:

nmap -iL elenco.txtSalvare i risultati della scansione Nmap in un file

Nell'esempio seguente non leggeremo da un file, ma esporteremo / salveremo i nostri risultati in un file di testo:

Uscita nmap -oN.txt arifakyuz.comNmap ha anche la possibilità di esportare file in formato XML, vedi il prossimo esempio:

Uscita nmap -oX.xml securitytrails.comDisabilitare la risoluzione dei nomi DNS

Se è necessario accelerare un po 'le scansioni, è possibile scegliere di disabilitare la risoluzione DNS inversa per tutte le scansioni. Basta aggiungere il parametro "-n".

[root@securitytrails:~]nmap -p 80 -n 8.8.8.8

A partire da Nmap 7.60 ( https://nmap.org ) a 2018-10-01 09:15 -03

Rapporto di scansione Nmap per 8.8.8.8

L'host è attivo (latenza 0,014 secondi).

SERVIZIO DELLO STATO DI APPRODO

80/tcp http filtratoScopri la differenza nella normale navigazione abilitata alla risoluzione DNS:

[root@securitytrails:~]nmap -p 80 8.8.8.8

A partire da Nmap 7.60 ( https://nmap.org ) a 2018-10-01 09:15 -03

Rapporto di scansione Nmap per google-public-dns-a.google.com (8.8.8.8)

L'host è attivo (latenza 0,014 secondi).

SERVIZIO DELLO STATO DI APPRODO

80/tcp http filtratoScansione con esecuzione rapida + rilevamento del sistema operativo e del servizio

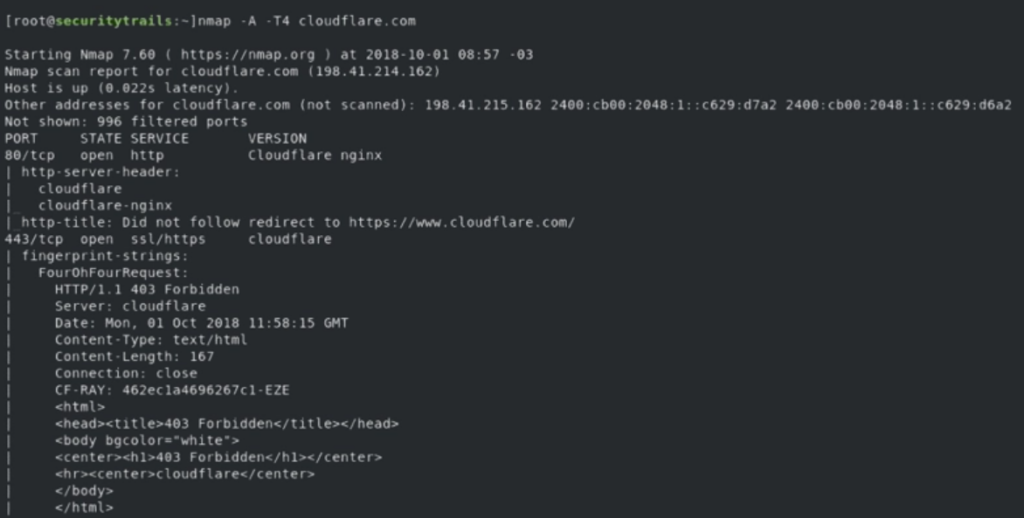

L'utilizzo del parametro "-A" consente di eseguire il rilevamento del sistema operativo e del servizio e lo combiniamo anche con "-T4" per un'esecuzione più rapida. Vedere l'esempio seguente:

nmap -A -T4 cloudflare.comL'output che abbiamo ottenuto per questo test è:

Rilevamento delle versioni di servizi/demoni

Questa operazione può essere eseguita utilizzando i parametri -SV

nmap -sV localhostCome puoi vedere qui:

[root@securitytrails:~]nmap -sV localhost

A partire da Nmap 7.60 ( https://nmap.org ) a 2018-10-01 09:28 -03

Report di scansione Nmap per localhost (127.0.0.1)

L'host è attivo (latenza di 0,000020 secondi).

Altri indirizzi per localhost (non scansionati): ::1

Non mostrato: 997 porte chiuse

VERSIONE DEL SERVIZIO STATO DI APPRODO

111/tcp rpcbind aperto 2-4 (RPC #100000)

631/tcp open ipp tazze 2,2

902/tcp open ssl/vmware-auth VMware Authentication Daemon 1.10 (utilizza VNC, SOAP)

Rilevamento del servizio eseguito. Si prega di segnalare eventuali risultati errati a https://nmap.org/submit/ .

Nmap fatto: 1 indirizzo IP (1 host up) scansionato in 7,96 secondiScansione con protocolli TCP o UDP

Una delle cose che ci piace di più di nmap è che funziona sia per i protocolli TCP che UDP. Mentre la maggior parte dei servizi viene eseguita su TCP, è anche possibile ottenere un grande vantaggio eseguendo la scansione dei servizi basati su UDP. Vediamo alcuni esempi.

Uscita di scansione TCP standard:

[root@securitytrails:~]nmap -sT 192.168.1.1

A partire da Nmap 7.60 ( https://nmap.org ) a 2018-10-01 09:33 -03

Rapporto di scansione Nmap per 192.168.1.1

L'host è attivo (latenza di 0,58 secondi).

Non mostrato: 995 porte chiuse

SERVIZIO DELLO STATO DI APPRODO

80/tcp aperto http

1900/tcp open upnp

BTX 20005/TCP aperto

49152/TCP aperto sconosciuto

49153/TCP aperto sconosciuto

Nmap fatto: 1 indirizzo IP (1 host up) scansionato in 1,43 secondiRisultati della scansione UDP utilizzando il parametro "-sU":

[root@securitytrails:~]nmap -sU localhost

A partire da Nmap 7.60 ( https://nmap.org ) a 2018-10-01 09:37 -03

Report di scansione Nmap per localhost (127.0.0.1)

L'host è attivo (latenza 0,000021s).

Altri indirizzi per localhost (non scansionati): ::1

Non mostrato: 997 porte chiuse

SERVIZIO DELLO STATO DI APPRODO

68/udp dhcpc aperto|filtrato

111/udp rpcbind aperto

5353/udp aperto|filtrato zeroconfRilevamento CVE tramite Nmap

Una delle più grandi caratteristiche di Nmap che non tutti gli amministratori di rete e di sistema conoscono è qualcosa chiamato "Nmap Scripting Engine" (noto come NSE). Questo motore di script consente agli utenti di utilizzare un set predefinito di script o di scrivere i propri script utilizzando il linguaggio di programmazione Lua.

È molto importante utilizzare gli script Nmap per automatizzare le scansioni del sistema e delle vulnerabilità. Ad esempio, se si desidera eseguire un test di vulnerabilità completo rispetto alla destinazione, è possibile utilizzare questi parametri:

nmap -Pn –script vuln 192.168.1.105

Esempio di output:

[root@securitytrails:~]nmap -Pn --script vuln 192.168.1.105

A partire da Nmap 7.60 ( https://nmap.org ) a 2018-10-01 09:46 -03

Risultati dello script di pre-scansione:

| broadcast-avahi-dos:

| Host scoperti:

| 224.0.0.251

| Dopo NULL UDP avahi pacchetto DoS (CVE-2011-1002).

|_ Gli host sono tutti attivi (non vulnerabili).

Rapporto di scansione Nmap per 192.168.1.105

L'host è attivo (latenza di 0,00032 secondi).

Non mostrato: 995 porte chiuse

SERVIZIO DELLO STATO DI APPRODO

80/tcp aperto http

|_http-csrf: Impossibile trovare alcuna vulnerabilità CSRF.

|_http-dombased-xss: Impossibile trovare alcun XSS basato su DOM.

| http-slowloris-controllare:

| VULNERABILE:

| Attacco DOS Slowloris

| Stato: PROBABILMENTE VULNERABILE

| ID: CVE:CVE-2007-6750

| Slowloris tenta di mantenere aperte e tenere premute molte connessioni al server Web di destinazione

| si aprono il più a lungo possibile. A tale scopo, apre connessioni a

| il server Web di destinazione e l'invio di una richiesta parziale. Così facendo, muore di fame

| le risorse del server http che causano Un attacco di tipo Denial Of Service.

|

| Data di divulgazione: 2009-09-17

| Referenze:

| http://ha.ckers.org/slowloris/

|_ https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2007-6750

|_http-stored-xss: impossibile trovare alcuna vulnerabilità XSS memorizzata.

|_http-vuln-cve2014-3704: ERRORE: Esecuzione di script non riuscita (utilizzare -d per eseguire il debug)

1900/tcp open upnp

BTX 20005/TCP aperto

49152/TCP aperto sconosciuto

49153/TCP aperto sconosciutoCome puoi vedere, in questo test di vulnerabilità siamo stati in grado di rilevare un CVE (attacco DOS Slowloris).

Avvia DOS con Nmap

Le funzionalità di Nmap sembrano non finire mai e, grazie all'NSE, ci consente persino di lanciare attacchi DOS contro i nostri test di rete.

Nel nostro esempio precedente (#12) abbiamo visto che il computer host era vulnerabile all'attacco Slowloris, e ora tenteremo di sfruttare questa vulnerabilità lanciando un attacco DOS in un ciclo per sempre:

nmap 192.168.1.105 -max-parallelism 800 -Pn --script http-slowloris --script-args http-slowloris.runforever=trueINFORMAZIONI: I seguenti contenuti non vengono condivisi per consentirti di effettuare un attacco informatico, ma per sensibilizzare su possibili attacchi informatici e per proteggere la tua azienda e i tuoi dispositivi dagli attacchi informatici con queste tecniche.

La persona che esegue il processo è responsabile dell'uso dannoso di questi codici.

Lancio di attacchi di forza bruta

L'NSE è davvero affascinante: contiene scenari per tutto ciò che puoi immaginare. Guarda i prossimi tre esempi di BFA rispetto a WordPress, MSSQL e server FTP:

Attacco di forza bruta di WordPress:

nmap -sV --script http-wordpress-brute --script-args 'userdb=users.txt,passdb=passwds.txt,http-wordpress-brute.hostname=domain.com, http-wordpress-brute.threads=3,brute.firstonly=true' 192.168.1.105Attacco di forza bruta contro MS-SQL:

map -p 1433 --script ms-sql-brute --script-args userdb=customuser.txt,passdb=custompass.txt 192.168.1.105Attacco di forza bruta FTP:

nmap --script ftp-brute -p 21 192.168.1.105Rilevamento di infezioni da malware su host remoti

È in grado di rilevare malware e backdoor eseguendo test approfonditi su diversi servizi di sistemi operativi popolari come Nmap, Identd, Proftpd, Vsftpd, IRC, SMB e SMTP. Ha anche un modulo per il controllo dei marcatori di malware più diffusi su server remoti e integra i database Safe Browsing e VirusTotal di Google.

Ecco come eseguire una scansione malware comune:

nmap -sV --script=http-malware-host 192.168.1.105Oppure utilizzando il controllo malware di Google:

nmap -p80 --script http-google-malware infectedsite.comEsempio di output:

80/tcp open http |_http-google-malware.nse: Host è noto per la distribuzione di malwareDomande frequenti su Nmap

Nmap è stato uno degli scanner di porte e reti più popolari per decenni. Tuttavia, i nuovi utenti spesso fanno domande su come funziona e sul suo uso legale e cercano anche altri software simili di volta in volta.

Nmap è gratuito?

Sì, Nmap è completamente gratuito da scaricare e utilizzare. È anche un progetto open source (con licenza) in modo da poterlo rivedere, modificare e sviluppare in base alle proprie esigenze.

Nmap è legale?

Nmap è legale; tuttavia, ciò dipende interamente dallo scopo dell'utente di utilizzarlo. La scansione della tua rete è perfettamente legale, ma la scansione di reti di terze parti può metterti nei guai legali se non sei autorizzato a seconda del paese e dello stato in cui vivi.

Ci sono molte sfumature e opinioni sulla legalità della scansione delle porte. Per aiutarti a evitare problemi legali, ti consigliamo di leggere i risultati ufficiali, che sono dettagliati nella pagina delle questioni legali del sito Web Nmap.

Come funziona?

Nmap funziona inviando e ricevendo pacchetti di rete e controllandoli rispetto al database delle impronte digitali e ad altri metodi per rilevare rapidamente host e indirizzi IP su una rete. Esegue quindi l'analisi sui dati per rispondere rapidamente con i risultati sulla console. La maggior parte delle scansioni Nmap richiede di eseguirle con accesso basato su root (admin) su Linux e Unix. Quando si utilizza Windows, è sempre consigliabile eseguire Nmap con un account amministratore.

C'è qualche altro software simile come Nmap?

Ci sono tonnellate di alternative a Nmap, tra cui Masscan, Rustcan e altri. Mentre alcuni di questi software simili offrono tempi di scansione più rapidi, quasi nessuno offre tante opzioni e risultati di alta qualità come una scansione completa Nmap.

Per la maggior parte degli utenti, anche per quelli avanzati, Nmap è sufficiente. Se non ti piacciono i terminali, puoi sempre dare un'occhiata a ZenMap, la versione basata su GUI di Nmap.

Risorse: