<font face="oswald" EternalBlue ist sowohl der Name, der einer Reihe von Microsoft-Software-Schwachstellen gegeben wurde, als auch der Exploit, der von der NSA als Cyberangriffswerkzeug erstellt wurde.Während der EternalBlue-Exploit (offizieller Name MS17-010 von Microsoft) nur Windows-Betriebssysteme betrifft, ist alles, was das SMBv1-Filesharing-Protokoll (Server Message Block Version 1) verwendet, technisch gefährdet, für Ransomware und andere Cyberangriffe ins Visier genommen zu werden.

Was ist EternalBlue?

EternalBlue ist sowohl der Name einer Reihe von Microsoft-Software-Schwachstellen als auch der Exploit, der von der NSA als Cyberangriffstool erstellt wurde.Während der EternalBlue-Exploit (offizieller Name MS17-010 von Microsoft) nur Windows-Betriebssysteme betrifft, ist alles, was das SMBv1-Filesharing-Protokoll (Server Message Block Version 1) verwendet, technisch gefährdet, für Ransomware und andere Cyberangriffe ins Visier genommen zu werden.

Wie wurde EternalBlue entwickelt?

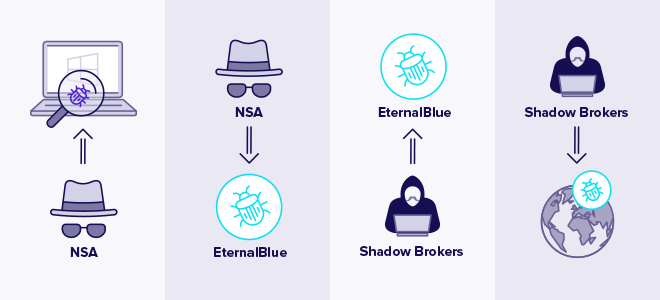

Sie fragen sich vielleicht, wer EternalBlue zuerst geschaffen hat. Die Ursprünge der SMB-Schwachstelle sind das, woraus Spionagegeschichten bestehen – gefährliche NSA-Hacking-Tools, die durchgesickert sind, eine berüchtigte Gruppe namens Shadow Brokers für weit verbreitete Schwachstellen und Expositionen und ein sehr beliebtes Betriebssystem, das von Einzelpersonen, Regierungen und Unternehmen auf der ganzen Welt verwendet wird.

Laut Verurteilungserklärungenvon Microsoft wurde EternalBlue von der National Security Agency der Vereinigten Staaten als Teil ihres umstrittenen Programms zur Lagerung und Bewaffnung von Cybersicherheitsschwachstellen entwickelt, anstatt sie dem entsprechenden Anbieter zu melden.

Erste Leckage und Fallout

Hier werden die Dinge interessant – die NSA hackt und entfesselt unwissentlich die ewige Bedrohung durch EternalBlue auf die Welt. Es weiß offiziell nicht, wie die NSA gehackt wurde, aber was wir darüber wissen, wie EternalBlue durchgesickert ist.

Die Shadow Brokers, jetzt die berüchtigte Hacking-Gruppe EternalBlue, erhielten Zugang und ließen das NSA-H-Acking-Tool am14. April 2017 über einen Link auf ihrem Twitter-Account durchsickern.Dies war nicht das erste Mal, dass Shadow Brokers-Hacker Schwachstellen und Schwachstellen online durchsickern ließen, sondern das fünfte Mal. Diese spezielle Version mit dem Titel "Lost in Translation" enthielt den EternalBlue-Exploit, der auf Windows-Betriebssysteme abzielte.

Die NSA entdeckte eine Windows-Schwachstelle und schuf den eternalblue-Exploit, der später von der Hackergruppe Shadow Brokers gestohlen und durchgesickert wurde.

Die NSA entdeckte eine Windows-Schwachstelle und schuf den eternalblue-Exploit, der später von der Hackergruppe Shadow Brokers gestohlen und durchgesickert wurde.

Am 14. März 2017, genau einen Monat vor dem Shadow Brokers-Leck, veröffentlichte Microsoft das Security Bulletin MS17-010. Die Zeitleiste zeigt, dass Microsoft über den NSA-Verstoß informiert wurde und es eilig hat, alles in seiner Macht Stehende zu tun, um Millionen von anfälligen Windows-Systemen zu schützen.

Der MS17-010-Patch wurde entwickelt, um SMBv1-Softwarefehler für alle unterstützten Windows-Betriebssysteme zu beheben, einschließlich Windows Vista, Windows 7, Windows 8.1, Windows 10, Windows Server 2008, Windows Server 2012 und Windows Server 2016. Microsoft deaktiviert SMBv1 auch automatisch standardmäßig in den neuesten Versionen von Windows 10 und Windows Server 2012 und 2016.

In einem beispiellosen Schritt, um die Ernsthaftigkeit des EternalBlue-Exploits zu demonstrieren, veröffentlichte Microsoft einen zweiten Notfall-Patch für nicht unterstützte Betriebssysteme, nachdem das Leck veröffentlicht wurde. Diese zweite Version unterstützte Windows XP, Windows 8 und Windows Server 2003.

Wie funktioniert EternalBlue?

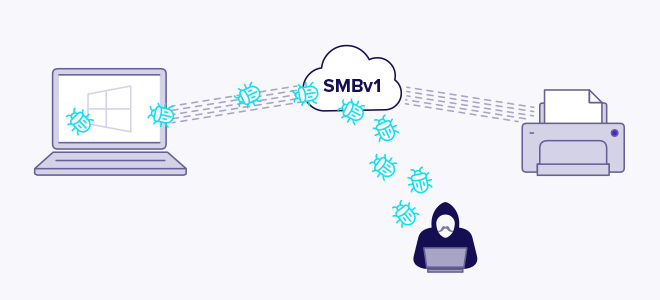

Der EternalBlue-Exploit nutzt SMBv1-Schwachstellen aus, die in älteren Versionen von Microsoft-Betriebssystemen gefunden wurden. SMBv1 wurde erstmals Anfang 1983 als Netzwerkkommunikationsprotokoll entwickelt, um den gemeinsamen Zugriff auf Dateien, Drucker und Ports zu ermöglichen. Es war eigentlich eine Möglichkeit für Windows-Computer, miteinander und mit anderen Geräten für Remotedienste zu kommunizieren.

EternalBlue nutzt SMBv1-Schwachstellen aus, um bösartige Datenpakete zu injizieren und Malware über das Netzwerk zu verbreiten.

EternalBlue nutzt SMBv1-Schwachstellen aus, um bösartige Datenpakete zu injizieren und Malware über das Netzwerk zu verbreiten.

Diese Sicherheitsanfälligkeit kann die Art und Weise ausnutzen oder vielmehr missbrauchen, mit der Microsoft Windows speziell gestaltete Pakete von böswilligen Angreifern verarbeitet. Alles, was der Angreifer tun muss, ist, ein in böser Absicht erstelltes Paket an den Zielserver zu senden, und der Fehler verbreitet die Malware und es kommt zu einem Cyberangriff.

Die Anzahl der häufigen Sicherheitsanfälligkeiten von EternalBlue wird in der National Vulnerability Database als CVE-2017-0144 erfasst.

Der Patch von Microsoft schließt die Schwachstelle vollständig und verhindert so Versuche, Ransomware, Malware, Kryptodiebstahl oder andere wurmartige digitale Infiltrationsversuche mithilfe des EternalBlue-Exploits zu verbreiten.Ein großes Problem besteht jedoch weiterhin – für viele Versionen von Windows muss ein Softwareupdate installiert werden, um Schutz zu bieten.

Es ist dieses große Problem, das EternalBlue eine so lange Haltbarkeit verleiht – viele Einzelpersonen und sogar Unternehmen sind nicht in der Lage, ihre Software regelmäßig zu aktualisieren, was ihre Betriebssysteme anfällig für EternalBlue und andere Angriffe macht. Bis heute liegt die Zahl der anfälligen Windows-Systeme ohne Patches in Millionenhöhe.

Wie wird EternalBlue bei Cyberangriffen eingesetzt?

EternalBlue wurde bekanntlich verwendet, um WannaCry und Petya Ransomware zu verbreiten. Der Exploit kann jedoch verwendet werden, um alle Arten von Cyberangriffen zu verbreiten, einschließlich Kryptodiebstahl und wurmartiger Malware. Der NSA-Hack hat jedem Angreifer die Tür geöffnet, ein bösartiges Paket an einen anfälligen Server zu senden, der cve-2017-0144 nicht gepatcht hat, um es zu beheben.

WannaCry

Der Name ist Programm. WannaCry ist der Name eines weltweiten Ransomware-Angriffs, der durch den EternalBlue-Exploit ermöglicht wurde. Sogar Hacker haben eine Comedy-Seite.

Der WannaCry-Cyberangriff begann am 12. Mai 2017 und hatte sofort globale Auswirkungen. Die Ransomware verbreitete sich mit einer Rate von 10.000 Geräten pro Stunde und infizierte an einem einzigen Tag mehr als 230.000 Windows-PCs in 150 Ländern.

Obwohl kein spezifisches Ziel klar ist, wurden einige große Namen und Organisationen getroffen, darunter FedEx, die University of Montreal, LATAM Airlines, die Deutsche Bahn und insbesondere der britische National Health Service (NHS). Der NHS berichtete, dass Tausende von Terminen und Operationen abgesagt wurden und Patienten aufgrund von Sicherheitsverletzungen weiter zu Unfällen und Notaufnahmen reisen mussten.

Petja

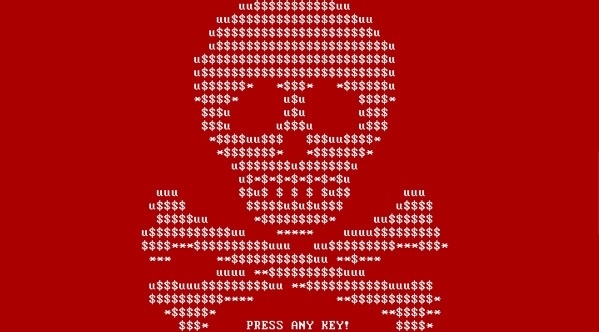

Petja Es ist ein weiterer Ransomware-Cyberangriff, der den EternalBlue-Exploit nutzt, um Chaos anzurichten.

Petya wurde technisch Anfang 2016 veröffentlicht, vor WannaCry, aber mit sehr wenig Fanfare und Schaden. Die erste Version von Petya verbreitete sich über einen bösartigen E-Mail-Anhang und war eine ziemlich einfache Form von Ransomware – Ihr Computer wird infiziert und Ihre Dateien werden verschlüsselt (oder durchsucht), bis Sie Bitcoin im Wert von 300 US-Dollar bezahlen, um einen Entschlüsselungsschlüssel zu kaufen.

Petya verschlüsselt die Ransomware-Dateien und verlangt ein Lösegeld von Bitcoin, um sie freizugeben.

Petya verschlüsselt die Ransomware-Dateien und verlangt ein Lösegeld von Bitcoin, um sie freizugeben.

Dank des unglücklichen Erfolgs von EternalBlue und WannaCry hat die Petya-Ransomware eine zweite Chance zur Zerstörung erhalten. Im Juni 2017 wurde NotPetya mit dem EternalBlue-Exploit verbreitet, und diesmal bemerkten die Leute es.

Der Hauptunterschied zwischen der ersten und zweiten Version von Petya bestand darin, dass NotPetya (Petya V2) darauf abzielte, ein System vollständig zu deaktivieren. Ob das Lösegeld gezahlt wurde oder nicht, es gab keine Heilung.Der Cyberangriff verschlüsselte dauerhaft die Master File Table (MFT) und den Master Boot Record (MBR) eines Computers.

Wie viel Sachschaden hat EternalBlue verursacht?

Was ist die Rechnung von EternalBlue und wer basiert darauf? Die Antwort beginnt mit einem B, wie in den Milliarden, und die Menschen, die dafür bezahlen, reichen von Einzelpersonen wie Ihnen bis hin zu multinationalen Unternehmen, sowohl direkt als auch durch Steuern.

Schätzungen gehen davon aus, dass die Kosten von NotPetya einen Verlust von über 10 Milliarden US-Dollar und die Kosten von WannaCry einen Verlust von etwa 4 Milliarden US-Dollar aufweisen.

Einigen großen Namen wurde ein sehr harter Schlag versetzt. Maersk, die größte Reederei der Welt, verlor 300 Millionen Dollar; Das Zustellunternehmen FedEx verlor 400 Millionen US-Dollar; und Merck Pharmaceuticals (außerhalb Nordamerikas als MSD bekannt) verloren 870 Millionen US-Dollar, nachdem 15.000 Windows-Maschinen in nur 90 Sekunden NotPetya erlegen waren.

Ein tieferer Verlust, der in USD nicht messbar war, war der Verlust von Daten und Zugang für Krankenhäuser und Gesundheitsorganisationen.

Wenn ein Netzwerk in einem Krankenhaus zusammenbricht, können Ärzte keine Informationen über mögliche lebensrettende Operationen sehen, die stattfinden müssen. Sie können auch keine Medikamentenänderungen speichern oder darauf zugreifen. Krankenhäuser können sogar ihre GPS-Signale verlieren, um Krankenwagen zu finden, wie es in der Ukraine während des NotPetya-Cyberangriffs geschah.

Es ist diese Art von nicht-monetärem Verlust, der Cyberangriffe für die Gesellschaft so gefährlich macht.

Gibt es EternalBlue noch da draußen?

Die kurze Antwort ist, ja, EternalBlue ist lebendig und wohlauf. Während WannaCry und NotPetya Anfang 2017 den größten Teil des Schadens angerichtet haben, sind die anderen Angriffe, die EternalBlue ausnutzten, leider immer noch stark. Ab Mai 2019 gab es täglich Hunderttausende von EternalBlue-Angriffsversuchen.

Tatsächlich blockiert Avast ab Juni 2020 immer noch fast 20 Millionen EternalBlue-Angriffsversuche pro Monat.

Fast eine Million Maschinen verwenden immer noch das anfällige SMBv1-Protokoll und bleiben online. Allein diese Tatsache sichert die Beständigkeit von EternalBlue. Computer bleiben ungeschützt, solange sie nicht gepatcht und online sind.

Die tiefere Bedrohung kann jedoch auch in den ungenutzten Exploits liegen, die von den Shadow Brokers während des NSA-Hacks veröffentlicht wurden. EternalBlue war nur eines von vielen.

Die gefährlichste Bedrohung, die sich am Horizont abzeichnet, wurde EternalRocks genannt und steht kurz vor der Entwicklung. Im Gegensatz zu WannaCry, das die beiden im NSA-Hack enthüllten Exploits ausnutzte, soll EternalRocks sieben Exploits verwendet haben, darunter EternalBlue, EternalRomance, EternalSynergy, EternalChampion,ArchiTouch und SMBTouch. Zu den potenziellen Bedrohungen gehört Shell-Code, der unmittelbar nach Eternal-Exploits wie DoublePulsar ausgeführt wird.

Ist mein System bedroht?

Vielleicht.

Aber die gute Nachricht ist, dass es leistungsstarke Werkzeuge gibt, die Ihnen helfen, sich selbst zu schützen. Während die EternalBlue-Bedrohung anhält, können Sie ihr entgegenwirken, indem Sie Sicherheitspatches wie MS17-010 und kostenlose Antivirensoftware verwenden.

Es wird empfohlen, dass alle Windows-Benutzer den MS17-010-Sicherheitspatch bereitstellen, der von Microsoft erhältlich ist. Alles, was Sie tun müssen, ist, Ihre Software auf die neueste Version von Windows zu aktualisieren. Ohne das zu tun, würden Sie versuchen, die Probleme der Gegenwart mit den Werkzeugen der Vergangenheit anzugehen. Das SMBv1-Protokoll muss veraltet sein, daher sollten alle Windows-Benutzer es patchen.

Tragen Sie Ihren Teil dazu bei, indem Sie Ihren Computer mit den neuesten Softwareupdates aktualisieren und diese fünf Tipps für ultimativeOnline-Sicherheit und Datenschutz befolgen.

Möchten Sie sehen, ob Ihr Computer anfällig für den EternalBlue-Cyberangriff ist? Unser Wi-Fi Checker kann es jetzt für Sie überprüfen.

Wehren Sie sich gegen zukünftigen Missbrauch

Cyber-Angreifer meinen es ernst, aber wir auch. Aus diesem Grund hat Avast eine leistungsstarke Antivirensoftware entwickelt, um bösartige Ransomware-Angriffe wie WannaCry und Petya zu blockieren. Wir verwenden Cloud-basierte KI, um sechs Ebenen des Schutzes vor Malware und anderen Bedrohungen bereitzustellen, einschließlich derer, die die SMBv1-Schwachstelle ausnutzen. Außerdem prüft unsere Wi-Fi Inspector-Funktion, ob Sie für EternalBlue-Angriffe anfällig sind.

Arif Akyuz

Senior Information Technology System Network und

Cyber Security Specialist

M: [email protected]