<font face="oswald » EternalBlue est à la fois le nom donné à un certain nombre de vulnérabilités logicielles Microsoft et l’exploit créé par la NSA en tant qu’outil de cyberattaque.Alors que l’exploit EternalBlue (nom officiel MS17-010 de Microsoft) n’affecte que les systèmes d’exploitation Windows, tout ce qui utilise le protocole de partage de fichiers SMBv1 (Server Message Block version 1) risque techniquement d’être ciblé par des ransomwares et d’autres cyberattaques.

Qu’est-ce que EternalBlue?

EternalBlue est à la fois le nom donné à une série de vulnérabilités logicielles Microsoft et l’exploit créé par la NSA en tant qu’outil de cyberattaque.Alors que l’exploit EternalBlue (nom officiel MS17-010 de Microsoft) n’affecte que les systèmes d’exploitation Windows, tout ce qui utilise le protocole de partage de fichiers SMBv1 (Server Message Block version 1) risque techniquement d’être ciblé par des ransomwares et d’autres cyberattaques.

Comment EternalBlue a-t-il été développé ?

Vous vous demandez peut-être qui a créé EternalBlue en premier. Les origines de la vulnérabilité SMB sont ce dont les histoires d’espionnage sont faites – des outils de piratage dangereux de la NSA divulgués, un groupe notoire appelé Shadow Brokers pour les vulnérabilités et les expositions généralisées, et un système d’exploitation très populaire utilisé par les individus, les gouvernements et les entreprises du monde entier.

Selon les déclarations de condamnation deMicrosoft, EternalBlue a été développé par la National Security Agency des États-Unis dans le cadre de son programme controversé sur le stockage et l’armement des vulnérabilités de cybersécurité plutôt que de les marquer au fournisseur approprié.

Première fuite et retombées

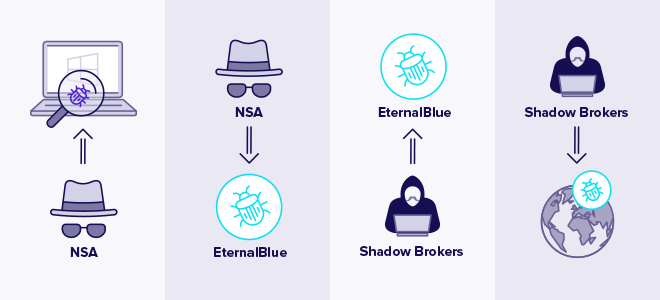

C'est là que les choses deviennent intéressantes – la NSA pirate et libère involontairement la menace éternelle d'EternalBlue sur le monde. Il ne sait pas officiellement comment la NSA a été piratée, mais ce que nous savons sur la façon dont EternalBlue a été divulgué.

Les Shadow Brokers, maintenant le groupe de piratage notoire, EternalBlue, ont eu accès et ont divulgué l’outil de h-acking de la NSA via un lien sur son compte Twitter le14 avril 2017.Ce n’était pas la première fois que les pirates de Shadow Brokers divulguaient des vulnérabilités et des vulnérabilités en ligne, mais la cinquième fois. Cette version spéciale, intitulée « Lost in Translation », comprenait l’exploit EternalBlue qui ciblait les systèmes d’exploitation Windows.

La NSA a découvert une vulnérabilité Windows et a créé l’exploit eternalblue, qui a ensuite été volé et divulgué par le groupe de pirates Shadow Brokers.

La NSA a découvert une vulnérabilité Windows et a créé l’exploit eternalblue, qui a ensuite été volé et divulgué par le groupe de pirates Shadow Brokers.

Le 14 mars 2017, exactement un mois avant la fuite de Shadow Brokers, Microsoft a publié le Bulletin de sécurité MS17-010. La chronologie montre que Microsoft a été informé de la violation de la NSA et est pressé de faire tout ce qui est en son pouvoir pour protéger des millions de systèmes Windows vulnérables.

Le correctif MS17-010 est conçu pour corriger les failles logicielles SMBv1 pour tous les systèmes d’exploitation Windows pris en charge, y compris Windows Vista, Windows 7, Windows 8.1, Windows 10, Windows Server 2008, Windows Server 2012 et Windows Server 2016. Microsoft désactive également automatiquement SMBv1 par défaut dans les dernières versions de Windows 10 et Windows Servers 2012 et 2016.

En outre, dans un mouvement sans précédent pour démontrer la gravité de l’exploit EternalBlue, Microsoft a publié un deuxième correctif d’urgence pour les systèmes d’exploitation non pris en charge après que la fuite ait été rendue publique. Cette deuxième version prenait en charge Windows XP, Windows 8 et Windows Server 2003.

Comment fonctionne EternalBlue ?

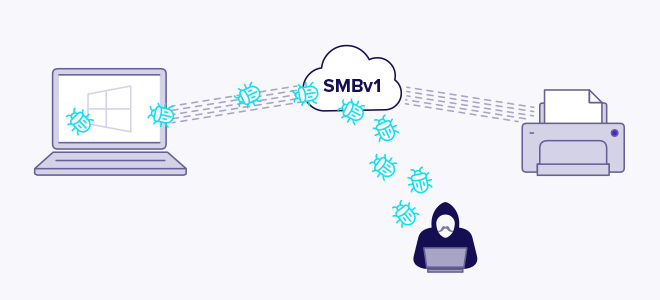

L’exploit EternalBlue fonctionne en exploitant les vulnérabilités SMBv1 trouvées dans les anciennes versions des systèmes d’exploitation Microsoft. SMBv1 a été développé pour la première fois au début de 1983 en tant que protocole de communication réseau permettant un accès partagé aux fichiers, aux imprimantes et aux ports. C’était en fait un moyen pour les machines Windows de communiquer entre elles et avec d’autres appareils pour les services à distance.

EternalBlue exploite les vulnérabilités SMBv1 pour injecter des paquets de données malveillants et propager des logiciels malveillants sur le réseau.

EternalBlue exploite les vulnérabilités SMBv1 pour injecter des paquets de données malveillants et propager des logiciels malveillants sur le réseau.

Cette vulnérabilité pourrait tirer parti, ou plutôt abuser, de la façon dont Microsoft Windows traite les paquets spécialement conçus par des attaquants malveillants. Tout ce que l’attaquant a à faire est d’envoyer un paquet malveillant au serveur cible, et le bogue propage le logiciel malveillant et une cyberattaque s’ensuit.

Le nombre de vulnérabilités et d’expositions courantes d’EternalBlue est enregistré dans la base de données nationale des vulnérabilités sous la référence CVE-2017-0144.

Le correctif de Microsoft ferme complètement la vulnérabilité, empêchant ainsi les tentatives de distribution de ransomware, de logiciels malveillants, de vol de crypto ou d'autres tentatives d'infiltration numérique de type ver à l'aide de l'exploit EternalBlue.Mais un problème majeur persiste : pour de nombreuses versions de Windows, une mise à jour logicielle doit être installée pour assurer la protection.

C’est ce problème majeur qui donne à EternalBlue une si longue durée de vie – de nombreuses personnes et même des entreprises sont incapables de mettre à jour leurs logiciels régulièrement, laissant leurs systèmes d’exploitation vulnérables à eternalBlue et à d’autres attaques. À ce jour, le nombre de systèmes Windows vulnérables sans correctifs reste des millions.

Comment EternalBlue est-il utilisé dans les cyberattaques?

EternalBlue a été utilisé pour propager les ransomwares WannaCry et Petya. Mais l’exploit peut être utilisé pour distribuer toutes sortes de cyberattaques, y compris le vol de crypto et les logiciels malveillants de type ver. Le piratage de la NSA a ouvert la porte à tout attaquant pour envoyer un paquet malveillant à un serveur vulnérable qui n’a pas corrigé cve-2017-0144 pour le réparer.

WannaCry

Le nom dit tout. WannaCry est le nom d’une attaque mondiale de ransomware rendue possible par l’exploit EternalBlue. Même les hackers ont un côté comique.

La cyberattaque WannaCry a débuté le 12 mai 2017 et a immédiatement eu un impact mondial. Le ransomware s’est propagé à un rythme de 10 000 appareils par heure et a infecté plus de 230 000 PC Windows dans 150 pays en une seule journée.

Bien qu'aucun objectif précis ne soit clair, certains grands noms et organisations ont été touchés, notamment FedEx, l'Université de Montréal, LATAM Airlines, Deutsche Bahn et en particulier le National Health Service (NHS) du Royaume-Uni. Le NHS a signalé que des milliers de rendez-vous et d’opérations avaient été annulés et que les patients avaient dû se rendre plus loin aux accidents et aux salles d’urgence en raison de manquements à la sécurité.

Petya

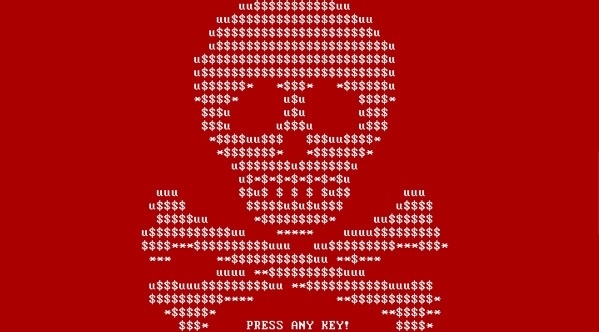

Petya, Il s’agit d’une autre cyberattaque ransomware qui utilise l’exploit EternalBlue pour faire des ravages.

Petya est techniquement sorti début 2016, avant WannaCry, mais avec très peu de fanfare et de dégâts. La première version de Petya s’est répandue à travers une pièce jointe malveillante et était une forme assez simple de ransomware – votre ordinateur est infecté et vos fichiers sont cryptés (ou rançonnés) jusqu’à ce que vous payiez 300 $ de Bitcoin pour acheter une clé de décryptage.

Petya crypte les fichiers ransomware et exige une rançon de Bitcoin pour les libérer.

Petya crypte les fichiers ransomware et exige une rançon de Bitcoin pour les libérer.

Grâce au succès malheureux d’EternalBlue et de WannaCry, le ransomware Petya a eu une deuxième chance de destruction. En juin 2017, NotPetya a été distribué en utilisant l’exploit EternalBlue, et cette fois les gens l’ont remarqué.

La principale différence entre la première et la deuxième version de Petya était que NotPetya (Petya V2) visait à désactiver complètement un système. Que la rançon ait été payée ou non, il n’y avait pas de remède.La cyberattaque a chiffré en permanence la table de fichiers maîtres (MFT) et l’enregistrement de démarrage principal (MBR) d’un ordinateur.

Combien de dommages matériels EternalBlue a-t-il causés?

Quelle est la facture d'EternalBlue et qui est basé? La réponse commence par un B, comme dans les milliards, et les gens qui paient pour cela vont des individus comme vous, aux sociétés multinationales, à la fois directement et par le biais des impôts.

Selon les estimations, le coût de NotPetya a perdu plus de 10 milliards de dollars et le coût de WannaCry environ 4 milliards de dollars.

Certains grands noms ont reçu un coup très dur. Maersk, la plus grande compagnie maritime du monde, a perdu 300 millions de dollars; la société de livraison FedEx a perdu 400 millions de dollars; et Merck Pharmaceuticals (connu sous le nom de MSD en dehors de l’Amérique du Nord) a perdu 870 millions de dollars après que 15 000 machines Windows ont succombé à NotPetya en seulement 90 secondes.

Une perte plus importante, qui n’était pas mesurable en USD, a été la perte de données et d’accès pour les hôpitaux et les organisations de soins de santé.

Lorsqu’un réseau s’effondre dans un hôpital, les médecins ne peuvent pas voir d’informations sur les chirurgies potentiellement vitales qui doivent avoir lieu. Ils ne peuvent pas non plus enregistrer ou accéder aux changements de médicaments. Les hôpitaux peuvent même perdre leurs signaux GPS pour trouver des ambulances, comme cela s’est produit en Ukraine lors de la cyberattaque NotPetya.

C’est ce type de perte non monétaire qui rend les cyberattaques si dangereuses pour la société.

EternalBlue est-il toujours là?

La réponse courte est, oui, EternalBlue est bien vivant. Alors que WannaCry et NotPetya ont fait la plupart des dégâts au début de 2017, les autres attaques qui ont exploité EternalBlue sont malheureusement toujours aussi fortes. En mai 2019, il y avait des centaines de milliers de tentatives d’attaque EternalBlue chaque jour.

En fait, en juin 2020, Avast bloque toujours près de 20 millions de tentatives d’attaque EternalBlue chaque mois.

Près d’un million de machines utilisent encore le protocole SMBv1 vulnérable et restent en ligne. Ce seul fait assure la permanence d’EternalBlue. Les ordinateurs restent non protégés tant qu’ils restent non corrigés et en ligne.

Cependant, la menace la plus profonde peut également être dans les exploits inexploités publiés par les Shadow Brokers lors du piratage de la NSA. EternalBlue n’était qu’un parmi tant d’autres.

La menace la plus dangereuse qui se profile à l’horizon a été surnommée EternalRocks et est sur le point de se développer. Contrairement à WannaCry, qui a profité des deux exploits révélés dans le piratage de la NSA, EternalRocks auraitutilisé sept exploits, dont EternalBlue, EternalRomance, EternalSynergy, EternalChampion, ArchiTouch et SMBTouch. Les menaces potentielles incluent le code shell qui est exécuté immédiatement après les exploits Eternal tels que DoublePulsar.

Mon système est-il menacé ?

Peut-être.

Mais la bonne nouvelle est qu’il existe des outils puissants pour vous aider à vous protéger. Bien que la menace EternalBlue persiste, vous pouvez la contrer en utilisant des correctifs de sécurité tels que MS17-010 et un logiciel antivirus gratuit.

Nous recommandons à tous les utilisateurs de Windows de déployer le correctif de sécurité MS17-010 disponible auprès de Microsoft. Tout ce que vous avez à faire est de mettre à jour votre logiciel vers la dernière version de Windows. Sans cela, vous essaieriez de vous attaquer aux problèmes du présent avec les outils du passé. Le protocole SMBv1 doit être obsolète, de sorte que tous les utilisateurs de Windows doivent le corriger.

Faites votre part en mettant à jour votre ordinateur avec les dernières mises à jour logicielles et suivez ces cinq conseils pour unesécurité et une confidentialité en ligne ultimes.

Vous voulez voir si votre ordinateur est vulnérable à la cyberattaque EternalBlue ? Notre vérificateur Wi-Fi peut le vérifier pour vous dès maintenant.

Défendez-vous contre de futurs abus

Les cyber-attaquants sont des affaires, mais nous aussi. C’est pourquoi Avast a créé un logiciel antivirus puissant pour bloquer les attaques de ransomware malveillantes comme WannaCry et Petya. Nous utilisons l’IA basée sur le cloud pour fournir six couches de protection contre les logiciels malveillants et autres menaces, y compris ceux qui exploitent la vulnérabilité SMBv1. En outre, notre fonction Wi-Fi Inspector vérifiera si vous êtes vulnérable aux attaques EternalBlue.

Arif Akyuz

Spécialiste principal des réseaux de systèmes de technologie de l’information et

de la cybersécurité

M: [email protected]