<font face="oswald" EternalBlue è sia il nome dato a una serie di vulnerabilità del software Microsoft sia l'exploit creato dalla NSA come strumento di attacco informatico.Mentre l'exploit EternalBlue (nome ufficiale MS17-010 di Microsoft) colpisce solo i sistemi operativi Windows, tutto ciò che utilizza il protocollo di condivisione file SMBv1 (Server Message Block versione 1) è tecnicamente a rischio di essere preso di mira per ransomware e altri attacchi informatici.

Cos'è EternalBlue?

EternalBlue è sia il nome dato a una serie di vulnerabilità del software Microsoft sia l'exploit creato dalla NSA come strumento di attacco informatico.Mentre l'exploit EternalBlue (nome ufficiale MS17-010 di Microsoft) colpisce solo i sistemi operativi Windows, tutto ciò che utilizza il protocollo di condivisione file SMBv1 (Server Message Block versione 1) è tecnicamente a rischio di essere preso di mira per ransomware e altri attacchi informatici.

Come è stato sviluppato EternalBlue?

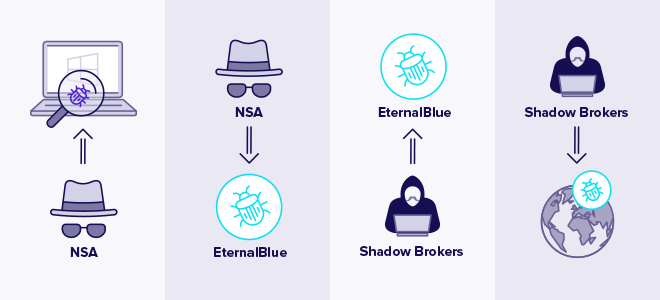

Ti starai chiedendo chi ha creato EternalBlue per primo. Le origini della vulnerabilità SMB sono ciò di cui sono fatte le storie di spionaggio: pericolosi strumenti di hacking della NSA trapelati, un famigerato gruppo chiamato Shadow Brokers per vulnerabilità ed esposizioni diffuse e un sistema operativo molto popolare utilizzato da individui, governi e aziende di tutto il mondo.

Secondo le dichiarazioni di condanna diMicrosoft, EternalBlue è stato sviluppato dalla National Security Agency degli Stati Uniti come parte del suo controverso programma di stoccaggio e armamento delle vulnerabilità della sicurezza informatica piuttosto che contrassegnarle con il fornitore appropriato.

Prima perdita e ricaduta

È qui che le cose si fanno interessanti: la NSA sta hackerando e inconsapevolmente scatenando l'eterna minaccia di EternalBlue sul mondo. Non sa ufficialmente come la NSA è stata hackerata, ma quello che sappiamo su come EternalBlue è trapelato.

The Shadow Brokers, ora il famigerato gruppo di hacker, EternalBlue, ha ottenuto l'accesso e ha fatto trapelare lo strumento nsa h-acking tramite un link sul suo account Twitter il14 aprile 2017.Questa non era la prima volta che gli hacker di Shadow Brokers avevano fatto trapelare vulnerabilità e vulnerabilità online, ma la quinta volta. Questa versione speciale, intitolata "Lost in Translation", includeva l'exploit EternalBlue che prendeva di mira i sistemi operativi Windows.

La NSA ha scoperto una vulnerabilità di Windows e ha creato l'exploit eternalblue, che è stato successivamente rubato e trapelato dal gruppo di hacker Shadow Brokers.

La NSA ha scoperto una vulnerabilità di Windows e ha creato l'exploit eternalblue, che è stato successivamente rubato e trapelato dal gruppo di hacker Shadow Brokers.

Il 14 marzo 2017, esattamente un mese prima della fuga di shadow brokers, Microsoft ha rilasciato il Bollettino sulla sicurezza MS17-010. La cronologia mostra che Microsoft è stata informata della violazione della NSA e ha fretta di fare tutto ciò che è in suo potere per proteggere milioni di sistemi Windows vulnerabili.

La patch MS17-010 è progettata per correggere i difetti del software SMBv1 per tutti i sistemi operativi Windows supportati, inclusi Windows Vista, Windows 7, Windows 8.1, Windows 10, Windows Server 2008, Windows Server 2012 e Windows Server 2016. Microsoft disabilita automaticamente anche SMBv1 per impostazione predefinita nelle ultime versioni di Windows 10 e Windows Server 2012 e 2016.

Inoltre, in una mossa senza precedenti per dimostrare la gravità dell'exploit EternalBlue, Microsoft ha rilasciato una seconda patch di emergenza per i sistemi operativi non supportati dopo che la perdita è stata resa pubblica. Questa seconda versione supportava Windows XP, Windows 8 e Windows Server 2003.

Come funziona EternalBlue?

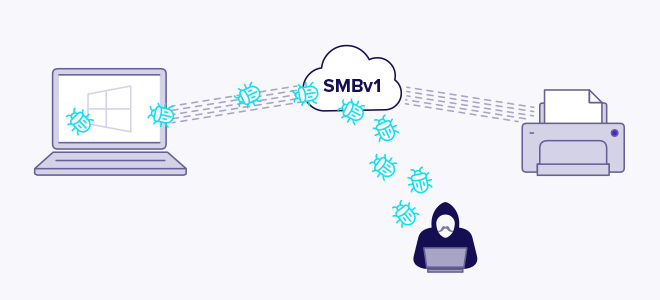

L'exploit EternalBlue funziona sfruttando le vulnerabilità SMBv1 presenti nelle versioni precedenti dei sistemi operativi Microsoft. SMBv1 è stato sviluppato per la prima volta all'inizio del 1983 come protocollo di comunicazione di rete per consentire l'accesso condiviso a file, stampanti e porte. In realtà era un modo per le macchine Windows di parlare tra loro e con altri dispositivi per i servizi remoti.

EternalBlue sfrutta le vulnerabilità SMBv1 per iniettare pacchetti di dati dannosi e diffondere malware attraverso la rete.

EternalBlue sfrutta le vulnerabilità SMBv1 per iniettare pacchetti di dati dannosi e diffondere malware attraverso la rete.

Questa vulnerabilità può trarre vantaggio, o meglio utilizzare in modo improprio, il modo in cui Microsoft Windows gestisce pacchetti appositamente predisposti da aggressori malintenzionati. Tutto ciò che l'utente malintenzionato deve fare è inviare un pacchetto pericoloso al server di destinazione e il bug diffonde il malware e ne consegue un attacco informatico.

Il numero di vulnerabilità ed esposizioni comuni di EternalBlue è registrato nel database delle vulnerabilità nazionali come CVE-2017-0144.

La patch di Microsoft chiude completamente la vulnerabilità, impedendo così i tentativi di distribuire ransomware, malware, furto di criptovalute o altri tentativi di infiltrazione digitale simili a worm utilizzando l'exploit EternalBlue.Ma un grosso problema persiste: per molte versioni di Windows, è necessario installare un aggiornamento software per fornire protezione.

È questo problema importante che dà a EternalBlue una durata così lunga: molti individui e persino aziende non sono in grado di aggiornare regolarmente il loro software, lasciando i loro sistemi operativi vulnerabili a eternalBlue e altri attacchi. Ad oggi, il numero di sistemi Windows vulnerabili senza patch rimane a milioni.

Come viene utilizzato EternalBlue negli attacchi informatici?

EternalBlue è stato notoriamente utilizzato per diffondere WannaCry e Petya ransomware. Ma l'exploit può essere utilizzato per distribuire tutti i tipi di attacchi informatici, inclusi il furto di criptovalute e il malware simile a un worm. L'hack della NSA ha aperto la porta a qualsiasi utente malintenzionato per inviare un pacchetto dannoso a un server vulnerabile che non ha patchato cve-2017-0144 per risolverlo.

WannaCry

Il nome dice tutto. WannaCry è il nome di un attacco ransomware in tutto il mondo reso possibile dall'exploit EternalBlue. Anche gli hacker hanno un lato comico.

L'attacco informatico WannaCry è iniziato il 12 maggio 2017 e ha avuto immediatamente un impatto globale. Il ransomware si è diffuso a una velocità di 10.000 dispositivi all'ora e ha infettato più di 230.000 PC Windows in 150 paesi in un solo giorno.

Sebbene nessun obiettivo specifico sia chiaro, alcuni grandi nomi e organizzazioni sono stati colpiti, tra cui FedEx, l'Università di Montreal, LATAM Airlines, Deutsche Bahn e in particolare il Servizio Sanitario Nazionale (NHS) del Regno Unito. L'NHS ha riferito che migliaia di appuntamenti e operazioni sono stati cancellati e i pazienti hanno dovuto recarsi ulteriormente verso incidenti e pronto soccorso a causa di violazioni della sicurezza.

Petya ·

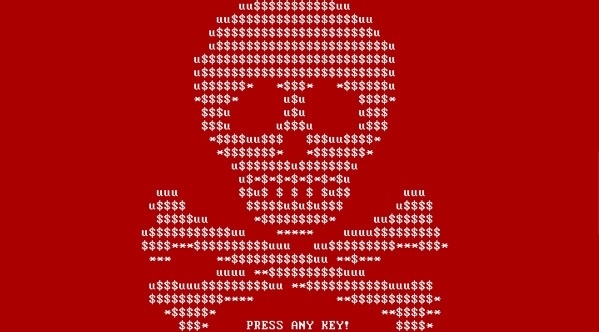

Petya, È un altro attacco informatico ransomware che utilizza l'exploit EternalBlue per devastare.

Petya è stato tecnicamente rilasciato all'inizio del 2016, prima di WannaCry, ma con pochissime fanfare e danni. La prima versione di Petya si è diffusa attraverso un allegato e-mail dannoso ed era una forma abbastanza semplice di ransomware: il tuo computer viene infettato e i tuoi file vengono crittografati (o riscattati) fino a quando non paghi $ 300 di Bitcoin per acquistare una chiave di decrittazione.

Petya crittografa i file ransomware e richiede un riscatto di Bitcoin per rilasciarli.

Petya crittografa i file ransomware e richiede un riscatto di Bitcoin per rilasciarli.

Grazie allo sfortunato successo di EternalBlue e WannaCry, al ransomware Petya è stata data una seconda possibilità di distruzione. Nel giugno 2017, NotPetya è stato distribuito utilizzando l'exploit EternalBlue, e questa volta la gente lo ha notato.

La principale differenza tra la prima e la seconda versione di Petya era che NotPetya (Petya V2) mirava a disabilitare completamente un sistema. Che il riscatto fosse pagato o meno, non c'era cura.L'attacco informatico ha crittografato in modo permanente la tabella dei file master (MFT) e il record di avvio principale (MBR) di un computer.

Quanti danni alla proprietà ha causato EternalBlue?

Qual è il conto di EternalBlue e chi si basa? La risposta inizia con una B, come nei miliardi, e le persone che la pagano vanno da individui come te, a multinazionali, sia direttamente che attraverso le tasse.

Le stime stimano il costo di NotPetya a una perdita di oltre $ 10 miliardi e il costo di WannaCry a una perdita di circa $ 4 miliardi.

Alcuni grandi nomi hanno subito un duro colpo. Maersk, la più grande compagnia di navigazione del mondo, ha perso 300 milioni di dollari; la società di consegna FedEx ha perso 400 milioni di dollari; e Merck Pharmaceuticals (nota come MSD al di fuori del Nord America) ha perso $ 870 milioni dopo che 15.000 macchine Windows hanno ceduto a NotPetya in soli 90 secondi.

Una perdita più profonda, che non era misurabile in USD, è stata la perdita di dati e accesso per ospedali e organizzazioni sanitarie.

Quando una rete collassa in un ospedale, i medici non possono vedere le informazioni su potenziali interventi chirurgici salvavita che devono aver luogo. Inoltre, non possono salvare o accedere alle modifiche ai farmaci. Gli ospedali possono persino perdere i loro segnali GPS per trovare ambulanze, come è successo in Ucraina durante l'attacco informatico NotPetya.

È questo tipo di perdita non monetaria che rende gli attacchi informatici così pericolosi per la società.

EternalBlue è ancora là fuori?

La risposta breve è, sì, EternalBlue è vivo e vegeto. Mentre WannaCry e NotPetya hanno fatto la maggior parte dei danni all'inizio del 2017, gli altri attacchi che hanno sfruttato EternalBlue stanno purtroppo ancora andando forte. A partire da maggio 2019, ci sono stati centinaia di migliaia di tentativi di attacco EternalBlue ogni giorno.

Infatti, a partire da giugno 2020, Avast blocca ancora quasi 20 milioni di tentativi di attacco EternalBlue ogni mese.

Quasi un milione di macchine utilizzano ancora il vulnerabile protocollo SMBv1 e rimangono online. Questo fatto da solo assicura la permanenza di EternalBlue. I computer rimangono non protetti finché rimangono privi di patch e online.

Tuttavia, la minaccia più profonda potrebbe essere negli exploit non sfruttati rilasciati dagli Shadow Brokers anche durante l'hack della NSA. EternalBlue era solo uno dei tanti.

La minaccia più pericolosa che si profila all'orizzonte è stata soprannominata EternalRocks ed è sull'orlo dello sviluppo. A differenza di WannaCry, che ha approfittato dei due exploit rivelati nell'hack della NSA, si dice che EternalRocksabbia utilizzato sette exploit, tra cui EternalBlue, EternalRomance, EternalSynergy, EternalChampion, ArchiTouch e SMBTouch. Le potenziali minacce includono il codice della shell che viene eseguito immediatamente dopo gli exploit eternal come DoublePulsar.

Il mio sistema è minacciato?

Forse.

Ma la buona notizia è che ci sono potenti strumenti per aiutarti a proteggerti. Mentre la minaccia EternalBlue persiste, è possibile contrastarla utilizzando patch di sicurezza come MS17-010 e software antivirus gratuito.

È consigliabile che tutti gli utenti Windows distribuiscano la patch di protezione MS17-010 disponibile da Microsoft. Tutto quello che devi fare è aggiornare il tuo software all'ultima versione di Windows. Senza farlo, cercheresti di affrontare i problemi del presente con gli strumenti del passato. Il protocollo SMBv1 deve essere obsoleto, quindi tutti gli utenti Windows dovrebbero applicarlo alle patch.

Fai la tua parte aggiornando il tuo computer con gli ultimi aggiornamenti software e segui questi cinque suggerimenti per la massimasicurezza e privacy online.

Vuoi vedere se il tuo computer è vulnerabile all'attacco informatico EternalBlue? Il nostro Wi-Fi Checker può controllarlo per te in questo momento.

Difenditi da futuri abusi

Gli aggressori informatici fanno sul serio, ma anche noi. Ecco perché Avast ha creato un potente software antivirus per bloccare attacchi ransomware dannosi come WannaCry e Petya. Utilizziamo l'intelligenza artificiale basata su cloud per fornire sei livelli di protezione contro malware e altre minacce, comprese quelle che sfruttano la vulnerabilità SMBv1. Inoltre, la nostra funzione Wi-Fi Inspector verificherà se sei vulnerabile agli attacchi EternalBlue.

Arif Akyuz ·

Senior Information Technology System Network e

Cyber Security Specialist

M: [email protected]