PfSense’te GUI erişimi için 2FA nasıl yapılandırılır

pfSense çok güçlü, açık kaynak tabanlı bir yönlendirici / güvenlik duvarı ve kutudan çıkar çıkmaz güvenliğe yöneliktir. Ancak bu, biraz sertleştirilemeyeceği anlamına gelmez. Bir yönlendirici / güvenlik duvarı olan pfSense, ağınızın trafiğini “görmek” için ayrıcalıklı bir konumdadır. Bu nedenle, pfSense kutunuza erişimi güvence altına almak kritik öneme sahip olacaktır. Her zamanki tavsiye elbette burada geçerli olacaktır:

- pfSense GUI’ye erişmek için root olmayan bir kullanıcı oluşturun

- Bu hesabı korumak için güçlü bir parola kullanın

Ama bu sadece başlangıç. GUI erişimi için iki faktörlü kimlik doğrulama ile pfSense kutunuza erişimi daha da güvenli hale getirebilirsiniz. Bu yazıda, GUI erişimi için pfSense iki faktörlü kimlik doğrulamanın nasıl kurulacağını açıklıyoruz.

Not: pfSense’in geliştirilmesinin arkasındaki şirket olan Netgate, kısa süre önce projenin iki çatalını üretmeye başladı:

- pfSense CE

- pfSense Artı

Community Edition anlamına gelen pfSense CE, pfSense’in tamamen açık kaynaklı sürümüdür. pfSense Plus açık kaynak tabanlıdır ancak tescilli kod kullanılarak eklenen ekstra özelliklere sahiptir. Her ikisi de bireysel kullanıcılar için ücretsiz olsa da, bu kılavuzda pfSense CE kullanacağız.

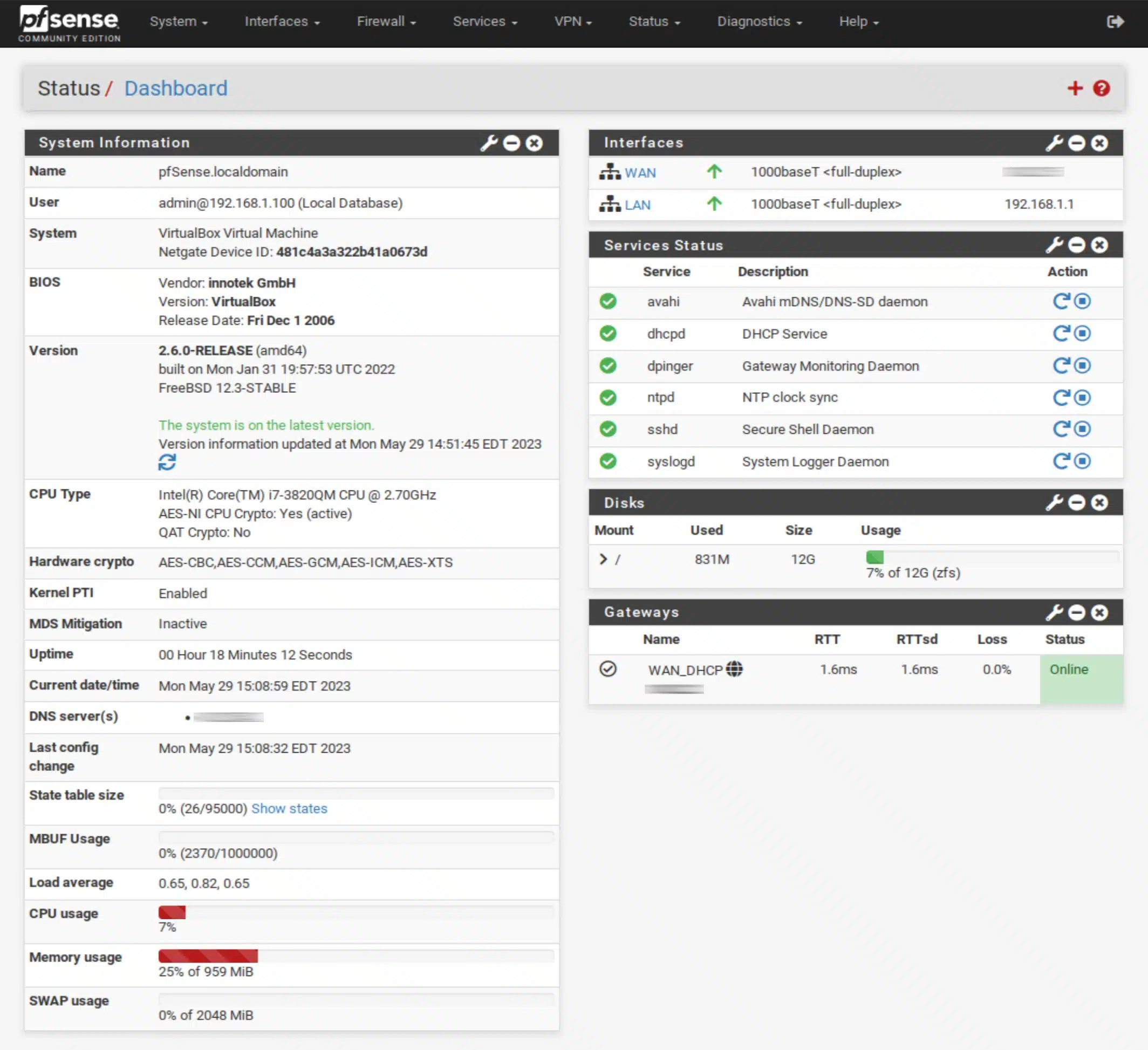

Bu kılavuz, önceden kurulmuş bir WAN ve LAN arabirimi ile çalışan bir pfSense yapılandırmanız olduğunu varsayar.

2FA nedir?

2FA veya iki faktörlü kimlik doğrulama, kimlik doğrulama için ikinci bir faktör gerektirirken parolanızı kullanan bir kimlik doğrulama şemasıdır. İkinci faktör genellikle dinamik olarak oluşturulan tek seferlik bir paroladır. Size kısa mesajla gönderilebilir, ancak daha iyi (ve daha güvenli) bir yol, sizin için dinamik olarak tek seferlik parolalar oluşturan bir kimlik doğrulama uygulaması kullanmaktır. 2FA’nın kimlik doğrulama için temel mantrası, bildiğiniz bir şeyi (şifrenizi) sahip olduğunuz bir şeyle (telefonunuz, kimlik doğrulama uygulamanız) kullanmaktır.

Günümüzde çoğu olmasa da birçok hizmet sağlayıcı 2FA’yı destekliyor ve muhtemelen bunu bazı hesaplarınızda zaten kullanıyorsunuz. Özellikle kurumsal bir ortamda pfSense GUI erişimini 2FA ile kilitlemek mantıklıdır.

Başlayalım. Yapmamız gereken ilk şey, pfSense’in yazılım deposundan FreeRADIUS paketini yüklemek.

FreeRADIUS’u Yükleme

FreeRADIUS, ağa bağlanan kullanıcılara kimlik doğrulama, yetkilendirme ve hesap oluşturma sağlayan Arayan Kullanıcının Uzaktan Kimliğini Doğrulama Hizmeti (RADIUS) protokolünün açık kaynaklı bir uygulamasıdır.

pfSense’in 2FA uygulaması, kimlik doğrulama için FreeRADIUS’a dayanır, bu nedenle ilk adımımız paketi kurmak olacaktır.

- Üst menülerden Sistem > Paket Yöneticisi’ni seçin. Yüklü Paketler sayfası görüntülenir.

- Kullanılabilir Paketler sayfasına gidin.

- freeradius3’ü görene kadar sayfayı aşağı kaydırın ve Yükle’ye tıklayın. Package Installer (Paket Yükleyici) penceresi görüntülenir.

- Yüklemeyi başlatmak için Onayla’ya tıklayın.

- Yükleme tamamlandıktan sonra, Paket Yükleme penceresinin altında Başarılı görüntülendiğini görmeniz gerekir. FreeRADIUS’u başarıyla yükledik.

FreeRADIUS’u Yapılandırma

Şimdi FreeRADIUS’u iki faktörlü kimlik doğrulama için yapılandıracağız.

Tek seferlik parola desteğini etkinleştirme

- Üst menülerden Hizmetler > FreeRADIUS’u seçin. FreeRADIUS’un ana yapılandırma sayfasına yönlendirilirsiniz.

- Ayarlar sekmesine tıklayın ve Mobil Tek Seferlik Şifre Yapılandırması bölümünü görene kadar sayfayı aşağı kaydırın.

- Enable Mobile-One-Time Password Support (Mobil Tek Seferlik Şifre Desteğini Etkinleştir) kutusunu işaretleyin.

- Karma algoritmayı SHA256 olarak ayarlayın.

Dinleyici bağlantı noktası oluşturma

FreeRADIUS’ta tek seferlik parola desteğini etkinleştirdiğimize göre, kimlik doğrulama isteklerini dinleyecek şekilde yapılandırmamız gerekiyor.

- FreeRADIUS üst menülerinden Interfaces (Arayüzler) sekmesini seçin. Arayüzler sayfası görüntülenir.

- Click Add. The Interfaces General Configuration page is displayed.

- Leave all the settings at the default values, add a description if you like, and click Save. This configuration will have FreeRADIUS listening on all interfaces on your system.

- You’re taken back to the Interfaces main page, which should look like this:

Adding a NAS/Client

FreeRADIUS will only accept authentication requests from clients it “knows.” So we need to define the pfSense box itself as a FreeRADIUS client.

- Go to the NAS/Clients tab of the FreeRADIUS settings. The NAS/Clients main settings page is displayed.

- Click Add. The NAS/Clients General Configuration page is displayed.

- Enter 127.0.0.1 in the Client IP Address field.

- Select IPv4 from the Client IP Version drop-down menu.

- Enter a Client Shared Secret. The client shared secret is used for secured communication between the FreeRADIUS server and the NAS/Client. It should be a long, complex string of letters, numbers, and symbols. FreeRADIUS supports shared secrets of up to 31 characters in length.

- Click Save.

- You’re taken back to the main NAS/Clients settings page, which should look like this:

Creating a 2FA user

The next step is to create a FreeRADIUS user that can authenticate using 2FA with FreeRADIUS.

- From the FreeRADIUS main settings page, select the Users tab. The main Users settings page is displayed.

- Click Add. The Users main settings page is displayed.

- In the General Configuration section, enter a name for the new user. We’re using 2FAUser in our example.

- Scroll down the page to find the One-Time Password Configuration section.

- Tick the Enable One-Time Password (OTP) for this user box.

- From the OTP Auth Method drop-down menu, select Google Authenticator. We will be using the Google Authenticator app to generate our one-time passwords. Other clients are available for both iOS and Android, but for simplicity’s sake, we’ll be using Google Authenticator in our example. The app does not require you to have a Google account, nor does it require an internet connection. Using the app does not give Google any visibility into your activities or your one-time passwords. But, by all means, feel free to use one of the many alternatives.

- Click the Generate OTP Secret button to generate an OTP secret, displayed in the Init-Secret field above.

- Click the Show OTP PIN button to be able to see the OTP PIN you enter in the PIN field above. The OTP PIN is considered your user password. And it will be used alongside the OTP to authenticate and log into the pfSense GUI. Your OTP PIN must consist of 4 to 6 numbers. In our example, we’re using 123456, which I don’t recommend using in a real-world scenario.

- Click the Generate QR Code button to generate a QR code that we’ll be able to scan with our camera when we configure Google Authenticator in the next step, and click Save at the bottom of the page.

Google Authenticator’ı Yapılandırma

Google Authenticator’ı telefonunuza indirdikten sonra, yapılandırmak basittir.

- Uygulamayı başlatın.

- Kod ekle düğmesine veya kullanıcı arabiriminin sağ alt kısmındaki + işaretine tıklayın. Kameranızla bir QR kodu taramanız veya kurulum anahtarını manuel olarak girmeniz istenir.

- QR kodu tara’yı seçin. Telefonunuzun kamerası açılır. Önceki adımda oluşturduğumuz QR kodunu tarayın.

- Bu kadar. Google Authenticator artık yapılandırılmıştır ve her 30 saniyede bir dinamik olarak tek seferlik şifreler oluşturacaktır.

FreeRADIUS’u pfSense kimlik doğrulama kaynağı olarak ekleme

Varsayılan olarak, pfSense’in kimlik doğrulaması için kullandığı yerel bir veritabanı vardır. PfSense GUI erişimi için 2FA kullanmak için FreeRADIUS sunucumuzu bir kimlik doğrulama kaynağı olarak ayarlamamız gerekir.

- Üst menülerden Sistem > Kullanıcı Yöneticisi’ni seçin. Kullanıcı Yöneticisi ayarlarının Kullanıcılar sayfasına yönlendirilirsiniz.

- Select the Authentication Servers tab. You’re taken to the Authentication Servers main settings page.

- Click Add. The Authentication Servers configuration page is displayed.

- Enter a name for your FreeRADIUS authentication server in the Descriptive name field.

- From the Type drop-down menu, select RADIUS.

- Under RADIUS Server Settings, select PAP from the Protocol drop-down menu.

- Enter 127.0.0.1 in the Hostname or IP address field.

- Enter the shared secret you created earlier in the Shared Secret field.

- Select Authentication from the Services offered drop-down menu.

- Select LAN – <your LAN ip address> from the RADIUS NAS IP Attribute drop-down menu.

- Click Save.

Testing our basic FreeRADIUS configuration

Now that our basic configuration is complete, let’s test FreeRADIUS to make sure everything is working.

- From the top menus, select Diagnostics > Authentication. This brings up the Authentication Test page.

- Select FreeRADIUS from the Authentication Server drop-down menu.

- Enter your FreeRADUIS user’s username in the Username field. This is 2FAUser in our example.

- Enter your OTP PIN and your Google Authenticator OTP as the password. I set my PIN to 123456, and Google Authenticator is giving me 942 244 as the OTP, so I would enter 123456942244 in the password field.

- Click Test.

- If the test was successful, you should see User <your 2FA username> authenticated successfully at the top of the page.

Configuring pfSense to use FreeRADIUS to authenticate users for GUI access

Now that our FreeRADIUS server is configured and working with our Google Authenticator app, we need to tell pfSense to use FreeRADIUS to authenticate users for GUI access.

- From the top menus, select System > User Manager. The User Manager main settings page is displayed.

- Select the Settings tab. The Authentication Settings page is displayed.

- From the Authentication Server drop-down menu, select FreeRADIUS and click Save.

- Select the Users tab.The Users main settings page is displayed.

- Click Add. The New User Settings page is displayed. The New User Settings page is displayed. We need to make pfSense aware that we want our FreeRADIUS user to have access to the pfSense GUI.

- Enter your FreeRADIUS user’s username in the Username field.

- Enter your FreeRADIUS user’s PIN (configured on the FreeRADIUS Users page) in the Password field – without the OTP from Google Authenticator.

- Click Save.

- You’re taken back to the Users main settings page. Click the pencil icon next to our FreeRADIUS user. We’re taken back to that user’s configuration page.

- Click the Add button in the Effective Privileges section. The User Privileges page is displayed.

- Atanan ayrıcalıklar kutusundan WebCfg – Tüm sayfalar’ı seçin. FreeRADIUS kullanıcımıza pfSense GUI’nin tüm bölümlerine erişim izni veriyoruz. İsterseniz daha kısıtlayıcı bir kurulum için yalnızca belirli sayfalara erişim izni vermeyi seçebilirsiniz.

- Kaydet’i tıklayın.

- Kullanıcı Yapılandırması sayfası görüntülenir ve kullanıcımızın atanmış ayrıcalıklarını görebiliriz. Sayfanın alt kısmındaki tekrar Kaydet’i tıklayın.

- Kullanıcılar ana ayarları sayfasına geri dönersiniz.

pfSense GUI erişimi için kurulumumuzu test etme

Kurulumumuzu test etmek için pfSense’ten çıkış yapacağız ve yeni FreeRADIUS 2FA kullanıcımızı kullanarak tekrar giriş yapacağız.

- pfSense GUI’den çıkış yapmak için kullanıcı arayüzünün sağ üst köşesindeki ok simgesine tıklayın. Kimlik doğrulama ve GUI erişimi için 2FA kurulumumuzu test edeceğiz.

- Oturumu kapattıktan sonra, 2FA kullanıcı kimlik bilgilerinizi girin: kullanıcı adınız ve şifre olarak PIN + OTP’niz. GİRİŞ YAP düğmesine tıklayın ve pfSense’in kontrol paneli sayfasına geri dönmeli ve FreeRADIUS 2FA kullanıcınız olarak oturum açmalısınız.

Tek seferlik şifrenizle ilgili herhangi bir sorununuz varsa (yani, telefonunuz yoksa, uygulama çalışmıyor vb.), pfSense’in yönetici kullanıcıya geri döndüğünü ve böylece kilitlenmeyeceğinizi unutmayın (bu nedenle o kullanıcıyı silmeyin).

Sarmak

pfSense’i FreeRADIUS kullanarak GUI erişimi için 2FA kullanacak şekilde yapılandırdık. Ağınızın kalbine erişim artık iki faktörlü kimlik doğrulama ile kilitlendi. Bu noktadan itibaren, pfSense’e giriş yapmak için bildiğiniz bir şeye (şifreniz/PIN’iniz) ve sahip olduğunuz bir şeye (OTP üretimi için telefonunuz) ihtiyacınız olacak.

2FA, örneğin OpenVPN bağlantıları gibi pfSense’in diğer alanlarında yapılandırılabilir. Bu, mevcut eğitimin kapsamı dışındadır, ancak belki de bu konuyu gelecekteki bir gönderide ziyaret edebiliriz. O zamana kadar, kullandığınız ve onu destekleyen tüm hizmetlerde 2FA kurmanızı tavsiye ederim. 2FA, hesaplarınızı güvence altına almak için uzun bir yol kat eder.

- Bugün bir felaket yaşasak aldığımız backup güvende olacak mı? Geri dönebilecek miyiz?

a. Hayır, yönetimden bütçe alamadığımız için aldığımız backup kullandığımız teknoloji nedeniyle siber saldırıdan etkilenebilir, şifrelenebilir bu verilere tekrar erişebilmek için fidye ödemek zorunda kalabiliriz.

b. Evet, IT ekibi olarak yönetimden onay aldığımız bütçe ile satın aldığımız teknoloji sayesinde alınan backup ransomeware saldırılarına karşı korumalı bir katmanda yedeklenecek bir teknoloji üzerinde bulunmaktadır. Bu katmana erişim için ayrıca iki aşamalı kimlik doğrulaması gerekmektedir.

Bu makalede şirketlerin Backup Policy oluştururken öncelik vermesi gereken hususlardan bahsedilmiştir.

Kaynak:

PfSense’te GUI erişimi için 2FA nasıl yapılandırılır (comparitech.com)

Arif Akyüz

Bilgi Teknolojileri

Sistem Network Yöneticisi

ve Siber Güvenlik Uzmanı

[email protected]

- .bak sql dosyası açma ve import etme işlemi

- .NET Framework 3.5 yüklemesi başarısız oluyor

- 1. SİBER GÜVENLİK – HEDEF BELİRLEME

- 2. SİBER GÜVENLİK – BİLGİ TOPLAMA

- 2024 Resmi Tatiller

- 3. SİBER GÜVENLİK – TARAMA YAPMA

- 4. SİBER GÜVENLİK – YETKİ YÜKSELTME

- Açık Port Sorgulama CMD

- Active Directory – PDC Primary Active Directory Bulma Komutu

- Active Directory Computer Obje Silme Yetkisi

- Active Directory Güvenliği

- Active Directory Kullanıcı Oluşturma Yetkisi Verme

- Active Directory Silinmiş Nesneleri Kurtarma

- Active directory sunucularının saat ayarlarını dünya saatine göre senkronize etme

- Active Directory Unlock Account Permission

- Active Directory Zamana Dayalı Grup Üyeliği

- Active Directory’den BitLocker Kurtarma Parolası nasıl alınır

- AD üzerinde Kullanıcının Parolasını kim sıfırlamış

- Adobe Illustrator ile Vektörel Logo Nasıl Yapılır

- Adobe Illustrator Yazıyı Vektöre Çevirme

- ADS ile Google Reklam Verme

- Ağırlık ölçü birimleri

- Alfabe

- Alfanümerik Nedir?

- Amerika’da saat kaç?

- Anakart Modeli Nasıl Öğrenilir?

- Anydesk

- ARİF AKYÜZ – SİTE İÇERİĞİ

- ARP Nedir?

- Azure Active Directory

- Backup Policy

- Belirli Bir Süre Sonra Silinen Süreli Mail Gönderme

- Bilgisayar Model Bilgisi Değiştirme Windows

- Bilgisayara uygulanan Group policy görme komutu CMD

- Bilgisayara uygulanan Windows Updatelerin Listesini Çekme

- Bir Monitörün Karbon Ayak İzi

- Bitlocker Gpedit İle Devreye Alma İşlemi

- BitLocker ile USB Disk Şifreleme ve Yönetimi

- Biyometrik Fotoğraf Nedir?

- Bot nedir?

- Bu bilgisayar windows 11’i çalıştıramaz hatası çözümü

- C# XML Dosyası Veri Çekme, Ekleme, Silme, Güncelleme İşlemleri

- Çalışıyorum iş teklifi aldım nasıl bir cevap vermeliyim

- CDN Nedir?

- Centos 7 IP Değiştirme

- Centos Komutları

- Centos Kullanıcı Silme Komutu

- Centos NFS Disk Mount Etme

- Centos VMware Tools kurulumu

- CGNAT Nedir?

- ChatGPT Nedir? Nasıl Kullanılır? Arif Akyüz

- Christmas Lights

- Chrome Tarayıcı Geçmişi Silme

- Cisco Router Yapılandırma

- Cisco switch de açık ve kapalı portları görme

- Cisco Switch Kurulumu

- Cisco Switch Model Öğrenme Komutu

- Cisco Switch Port Açma ve Port Kapatma

- Cisco Switch Üzerinde ki Kullanıcıların Listesini çekme, Kullanıcı Oluşturma ve Kullanıcı Parolası Sıfırlama

- Cisco WLC AP Işıkları Yakma

- Cisco WLC IOS XE HTTP HTTPS Arayüzü Kapatma

- CMD ile Ağdaki Bilgisayarların Hostname Bilgisini Öğrenme

- CMD ile Bilgisayara Yüklü Uygulamaların Listesini Çekme

- CMD ile Bilgisayarı Kapatma

- CMD ile Bilgisayarı Yeniden Başlatma

- CMD ile dış IP öğrenme

- CMD ile Domaine Alma

- CMD ile Dosya Silme Komutu

- CMD ile Dosya ve Klasör arama

- CMD ile Dosya veya Klasör adı Değiştirme

- CMD ile Format Atma ve Diskpart ile Format Atma

- CMD ile Klasör Oluşturma

- CMD ile Klasör Silme

- CMD ile kullanıcı oluşturma

- CMD ile kullanıcı şifresi değiştirme

- CMD ile kullanıcı silme

- CMD ile Notebook’un Seri Numarasını Öğrenme

- CMD ile Time Zone Değiştirme Komutu

- CMD ile toplu ping atma

- CMD ile Uzak Bilgisayarı Kapatma

- CMD ile Web Sitesi Açma

- CMD komutları

- Çocuklar için Çarpım Tablosu

- Command to Learn Cisco Switch Serial Number With Putty and CLI

- Computer Management CMD Command

- Computer SID Öğrenme

- Copilot Nedir

- Cryptolocker Extension List

- CryptoLog – Cryptosim

- CSS icon Paket

- CSS ile div Gizleme İşlemi

- Deleting User Profile Files with Powershell

- DHCP Fail-over on Windows Server 2019

- Dijital Dönüşüm Nedir

- Dikkat çekici YouTube reklamları oluşturma rehberiniz

- Disable RDP Clipboard Group Policy

- Diskpart

- DNS Önbelleği Temizleme

- Domain Admin Grubu Üyelerinin Listesi Çekme

- Domain Functional Level Upgrade

- Dosya İzinleri Sembolleri

- Doviz Çeviri

- Download VMware Tools

- DryTek Syslog Utility

- Duvar Kağıtları

- E-Ticaret Sitesi Nasıl Kurulur

- Edge Explorer Mode

- Edge Tarayıcı Geçmişi Silme

- En büyük 10 siber saldırı

- En çok kullanılan portlar

- En iyi Online Siber Güvenlik Araçları – Arif Akyüz

- Endpoint Central – FortiClient VPN Dağıtımı

- Endpoint Central – FortiClient VPN Un install

- EternalBlue nedir?

- Etkili Geri Bildirim

- Event ID – 6272 Network Policy Server Granted Access To A User

- Excel de Rastgele Sayı Üretme

- Excel de sütunları alt alta birleştirme

- Excel Filtrelenmiş Hücrelere Yapıştırma

- Excel klasör içindeki dosyaları listeleme

- Exchange CU bilgisi Öğrenme komutu

- Exchange versiyon bilgisi öğrenme komutu

- Exchange: Bypass Malware Filtering

- Facebook Pixel Kodu Nedir Nasıl Alınır

- Fake Hacker Screen

- Flash Diski Normal Diske Çevirme

- Formatlanan disk üzerinden veri kurtarma

- Forti Firewall – Forti Manager ile log izleme

- Forti Firewall Gelişmiş Filtreleme

- Forti Firewall IP verme

- Forti Firewall log kontrolü

- Forti Firewall tarih ve saat aralığına göre log izleme

- Forti Gate v7.4.1 KVM Kurulumu ve İncelemesi

- Forti IP verme

- FortiClient EMS Nedir

- FortiGate CLI ile Model Numarası Öğrenme

- FortiGate FortiOS 7.0 kurulumu

- Fortigate Yedek Alma

- FreeFileSync – Dosya eşitleme Programı

- Gelişim

- Gerçek Zamanlı Siber Tehdit Haritası

- Gizlilik politikası

- Google ADS dönüşüm izleme

- Google Bard ile Tanışın

- Google Chrome Allow cookies on These sites

- Google Chrome Allow JavaScipt on These sites

- Google Chrome Allow pop-ups on These sites

- Google Chrome Maskelenmiş Şifreleri Görüntüleme

- Google Chrome şifreleri içe aktarma

- Google DNS

- Google Gmail Uygulama şifresi oluşturma

- Google Reklam Verme

- Google Tag Manager Kurulumu Türkçe Anlatım

- Google Tag Manager Tıklama Takibi

- GPO – SMB signing not required

- GPO ile domain admin hesaplarının RDP yapmasını engelleme

- GPO ile Yalnızca Uzak masaüstü’nü Ağ Düzeyinde Kimlik Doğrulama ile çalıştıran bilgisayarlardan yapılan bağlantılara izin ver

- GRC Nedir?

- Group Policy ile OneDrive Ayarlarını Yönetme

- Güvenilir ve hızlı DNS Server Listesi

- Güvenli olmayan TLS Versiyonlarını kapatma

- Güvenlik Açığı Bilgi Bankası 07 Ağustos 2023 – 13 Ağustos 2023

- Hesap devamlı kilitleniyor

- hiberfil.sys nedir? hiberfil.sys Nasıl Silinir?

- Hız testi

- Hollanda’da saat kaç?

- Hong Kong’da saat kaç?

- How to configure Kaspersky VPN on pfSense using OpenVPN

- How to configure Proton VPN on pfSense using OpenVPN

- How to Create Trusted Self-Signed SSL Certificates and Local Domains for Testing

- HPE StoreOnce Systems

- HTML Dosyasına CSS Ekleme

- HTML Dosyasına JavaScript Bağlama

- HTML Satır Aralığı

- Html Sayfalarında Satır Atlama ve Alt Satıra Geçme

- HTTP/1.1 ve HTTP/2: Fark Nedir?

- Hyper-V Sanal Makinesinin Kısayolu Nasıl Oluşturulur

- İç Network Saldırıları

- IE Prevent running First Run Wizard

- IIS Üzerinden CSR Kodu Nasıl Oluşturulur

- indir

- İngilizce Ölçü Birimlerini Okunuşu

- İngilizce Paranın Okunuşu

- İngilizce Sayılar ve Türkçe Okunuşları

- İngilizce Tanışma Soruları ve Cevapları

- İngilizce Yılların Okunuşu

- İngilizce Yüzdeli Sayıların Okunuşu

- INSTAGRAM REKLAM EĞİTİMİ

- Instagram Reklam Hesabı Kapatıldı

- Instagram Reklam Hesabım Kapatıldı Nasıl Açabilirim?

- Internet Explorer Devre Dışı Bırakma

- IP ile MAC adresi Öğrenme

- IPv6 Nedir?

- IPv6 Proxy

- IPv6 URL olarak nasıl yazılır

- İş teklifi alıyorum nasıl bir cevap vermeliyim

- ISP’lerin IP Blokları Firewall Kurallarınız İçin

- ISP’lerin Kullandığı IP Bloklarını Sorgulama

- İstanbul’da saat kaç?

- IT Denetim Maddeleri

- Kali Linux Crackmapexec Smb

- Kali Linux Hostname Değiştirme Komutu

- Kali Linux ile Güvenlik Açığı Tespit Etme

- Kali Linux Kurulumu

- Kali Linux NMAP Açık Port Sorgulama

- Kali Linux Özel Komutlar

- Kali Linux Program Kaldırma

- Kali Linux Python 3 Kurulumu ve HTTP Servisini Etkinleştirme

- Kali Linux Root Şifre Sıfırlama

- Kali Linux SNMPWALK

- Kali Linux SSH Portunu Aktif Etme

- Kali Linux Türkçe Yapma Kodu

- Kali Linux Update Komutu

- Kali Linux VMware tools kurulumu

- Kali Linux’a Apache Web Sunucusu Kurma

- Kali Linux’a NGINX Web Sunucusu Kurma

- Kali Root Şifresini Sıfırlama

- Kaspersky Security Center Sürüm Geçmişi

- Kendimi Nasıl Geliştirebilirim

- Komut İstemi kullanarak Windows Server Windows Update

- Kronometre

- Kullanıcı hesabının sürekli kilitlenmesi

- LAPS Komutları

- LAPS Kurulumu ve Yapılandırma

- Laptop bataryası dolduğunda ekranda bildirim çıkması

- Let’s Encrypt®FileZilla Server ile Nasıl Yapılandırılır

- Link-Local Multicast Name Resolution (LLMNR) enabled

- Linux için Log4j taraması

- Linux Ubuntu Apache de bir den fazla Web Sitesi Yayınlama

- Linux’ ta Process Yönetimi

- Linux’ta Dizin Yapısı

- Linux’ta Dosya İzinleri

- Linux’ta Kritik Dosyalar

- Linux’ta Paket Yönetimi

- Linux’ta Dosya komutları

- Linux’ta Kullanıcı yönetimi

- Lokasyon Yedekliliği

- Londra’da saat kaç?

- MAC Adresi Değiştirme

- Mağaza VLAN IP Genişletme

- Makaleler

- Mbps to kbps Converter

- Meditasyon Müzikleri

- Microsoft Edge Kaldırma

- Microsoft Edge Update Gif Video

- Microsoft Endpoint Manager

- Microsoft Entra Nedir?

- Microsoft Intune EDR import Server

- Microsoft Purview eDiscovery

- Microsoft Security Compliance Toolkit 1.0

- Microsoft Ürünleri Güvenlik Açığı Bülteni

- Microsoft Volume Licensing Service Center – 365

- Mozilla Firefox’u Active Directory GPO ile kaldırma

- msfconsole update

- MSFvenom ile Daha Güvenli Kod Elde Etme

- MSI ve EXE Dosyaları İçin Gözetimsiz Kurulum Parametreleri – Unattended Installation Parameters for MSI and EXE Files

- Multi Bootable USB Hazırlama

- NBTSTAT NEDİR

- NMAP Komutları

- Normal Kullanıcı ile Açılmış CMD üzerinden Yönetici olarak CMD Penceresine geçme

- Office 365 aktarım parametresi

- Office 365 Message Trace

- Office 365 Raporlama Paneli

- Office 365 Yönetim Paneli

- OneDrive Sürüm Geçmişi

- OneDrive Yüksek Ram Kullanımı

- Online Hesap Makinesi

- Online Kamera Test

- Online PDF Birleştirme

- Opencart Google Ads dönüşüm izleme kodu ekleme ( snippet ekleme )

- Opencart sosyal medya icon paketi

- Oracle Linux SSH Port Restart

- Oracle Linux SSH Services Status

- Oracle Linux Update Komutu

- Outlook ileri tarihli mail gönderme

- Outlook Mail Geri Çekme

- Password Expiration Date AD User

- Password Policy

- PDF Şifreleme ve PDF dosyasını şifreleme

- PfSense Güvenlik Duvarında IPSec VPN Nasıl Yapılandırılır

- Pfsense Güvenlik Duvarınızı Koruma: Let’s Encrypt ile Ücretsiz SSL Sertifikası Kurulumu

- pfSense HA Yapılandırması

- PfSENSE ile Network Trafiği İzleme

- pfSense OpenVPN Kurulumu

- PfSense URL Filter – URL Block

- phpmyadmin Upload size değiştirme

- Ping IPv6

- PowerShell ile Active Directory de Kullanıcı Bilgileri Güncelleme

- PowerShell ile Active Directory de Kullanıcı Oluşturma

- PowerShell ile Active Directory de Toplu Kullanıcı Oluşturma

- PowerShell ile Active Directory Kurulumu Windows 10 ve Windows 11 için

- Powershell ile domain deki cihazların local admin hesaplarını çekme

- PowerShell ile Hostname ve İşletim sisitemi bilgilerini çekme

- PowerShell ile Script Yazma

- Powershell ile Uzaktaki Bilgisayarlara Dosya Gönderme

- PowerShell Komutları

- PowerShell Komutu ile User Profile Dosyasını Silme

- PowerShell Nasıl Kullanılır

- Programsız CPU Sıcaklığını Görme

- PX to PT Converter

- Qualys Client Agent Manual Synchronization

- Qualys komutları – Arif Akyüz

- Qualys Kullanıcıların Açık Olduğu Cihazları Bulma

- Qualys Nedir? Nasıl Kurulur?

- Random MAC adresi Oluşturma

- Random password generator

- Ransomware Simulasyonu Nedir?

- Rastgele Şifre Oluşturucu

- RDP – Set time limit for disconnected sessions (30 minute)

- RDP Event Viewer ID

- RDP Network Level Authentication

- RDP Port Değiştirme

- Resmi Yazıya Dönüştürme Resmi Worde Dönüştürme

- rsync nedir nasıl çalışır komutları nelerdir?

- RVTools

- Sağ Tık Menüsüne Program Ekleme

- Sağlam Kurtarma Bölümü Silme

- Samsung tablet rom atma

- Samsung telefon rom atma

- SCP ile Linux Makinadan Dosya Alma

- Seçtiğiniz parolanın güvenli olduğuna emin olun!

- Server 2025 İndirme ve İnceleme

- Server odası Kontrol Listesi

- SharePoint site oluşturma

- Siber Farkındalık Mesajları

- Siber Güvenlik – Uzaktan Kamera Açma ve Konsol Elde Etme

- Siber Güvenlik – Websitesi Zafiyet Keşfi

- Siber Güvenlik Bülteni

- Siber Güvenlik Sertifikaları

- Siber Haberler

- SID ID Öğrenme

- Şifreli mail gönderme

- Sistem Güvenliği Nasıl Sağlanır?

- Sızma Testi nedir? Zafiyet taraması nedir?

- SM; FTP, SMB2, SMB3 (şifrelenmiş), AFP, NFS ve WebDAV

- SMB Signing Disabled

- SMB Signing Disabled or SMB Signing Not Required Solution

- SNMP V3 ve SNMPWALK V3 Kullanımı

- Snow Java Script Efect

- Snow-test

- Sosyal Mühendislik Atakları – Social Engineering

- Split Tunnel Nedir? Full Tunnel Nedir?

- SQL Injection Attack

- SQL Server 2019 kurulumu

- SSDP ne için kullanılır?

- Stelaer Saldırılarına Karşı Nasıl Güvende Olurum

- Sunucular için Sürdürülebilirlik

- Switch komutları

- Synology ds1515+ NAS Disk Kurulum

- Task Scheduler ile Dosya ve Klasör silme PowerShell ile Dosya ve Klasör silme

- Terminal Sunucularda tüm kullanıcılar için aynı proxy adresi tanımlama

- This device is joined to azure ad

- Time zones – Windows Time zones

- TÜM MAKALELER

- Ubuntu 22.04 LAMP Kurulumu

- Ubuntu 22.04 Mysql Kullanıcı Silme Mysql Database Silme Mysql Kullanıcı Listeleme Mysql Database Listeleme

- Ubuntu 22.04 Program Kaldırma

- Ubuntu 22.04 üzerine ownCloud Kurulumu

- Ubuntu 22.04’e Samba kurmak ve yapılandırmak

- Ubuntu Disk Genişletme (Disk Extend)

- Ubuntu dosya kopyalama komutu

- Ubuntu Kurulu Olan PHP Versiyonlarını Görme ve Değiştirme

- Ubuntu ManageEngine Endpoint Central Agent Installation.

- Ubuntu ManageEngine Endpoint Central Agent Removal.

- Ubuntu Masaüstüne Kısayol Oluşturma

- Ubuntu php8.1 Kaldırma Komutu

- Ubuntu Server Change IP Adress

- Ubuntu SSH Portunu açma

- Ubuntu Terminal Klavyeden Zoom Yapma Kısayolu

- Ubuntu Update ve Upgrade Komutu

- Ubuntu VMware Tools kurulumu

- Ubuntu’da Root Hesabı ile Oturum Açma

- Ubuntu’da Root Şifrenizi Değiştirme

- Uninstall Kaspersky Agent

- URL Filter Listesi

- USB Disk Engelleme Programsız

- USB İşletim Sistemi

- User SID Öğrenme

- Uzunluk ölçü birimleri

- vCenter Kullanıcı Yetkilendirme

- vCenter Kurulumu

- Viritual Box Sanal Makineler için Ağ Ayarları

- Virtual IPs nedir?

- Virtualized Intel VT-X/EPT is not supported on this platform Sorununun Çözümü

- Virüslerle Yeniden Tanışın Siber Farkındalık

- VM Backup Restore İşlemi

- Vmware Workstation Encryption Kırma

- VMware Workstation Network Ayarları ve Anlamları

- VMWare Workstation Sanal Makinaları Otomatik Olarak Başlatın

- WARNING: REMOTE HOST IDENTIFICATION HAS CHANGED!

- We couldn’t update the system reserved partition – Server 2012 Upgrade to 2019

- What’s my IP

- Whatsapp sipariş butonu ekleme

- Whoami komutları

- Windows 10 Şifre Kırma Programsız

- Windows 10 Startup Folder

- Windows 10 sürüm geçmişi

- Windows 10 ve Windows 11 için PIN ile Oturum Açma

- Windows 11 – RSAT Active Directory, DHCP, DNS ve Bitlocker Yönetim Toolarının Kurulumu

- Windows 11 Görev Çubuğuna Masaüstü Klasörünü ekleme

- Windows 11 Startup Folder

- Windows 11 tema görünüm özelleştirme

- Windows 2016 Startup Folder

- Windows Boot Ekranındaki İsmi Değiştirme

- Windows da standart bir kullanıcının bir uygulamayı yönetici olarak çalıştırmasına izin verme

- Windows da uygulamanın hangi portu kullandığını bulma

- Windows için Log4j Taraması

- Windows SMB Version 1 (SMBv1) Detected

- Windows Terminal ile SSH Yapma

- Windows Üzerinde Port Yönlendirme

- Windows üzerine MacOS kurulumu VMware

- Windows’da İlgili Dosyaya Sadece Yazma Yetkisi Verme Taşıma ve Kopyalama Engelleme

- Windows’ta WireGuard Sunucusunu Kurun ve Yapılandırın

- Woocommerce Alışverişe kapatma

- WooCommerce Belirli Kategorilerde Fiyat Gizleme

- Woocommerce Bir kategoriyi Sepet Sayfasında Zorunlu Kılma

- WooCommerce Fiyat Gizleme

- WooCommerce Minimum ve Maximum Adet

- WooCommerce Seçenekli Ürünlerde En Düşük Fiyatı Gösterme

- Woocommerce sepete ekle düğmesinin üzerindeki ADET alanını gizleme

- WooCommerce SEPETE EKLE yazısı değiştirme

- Woocommerce ürün fiyatlarının yanına yazı yazma

- WooCommerce ürün sayfasında ürün açıklaması kaldırma

- Word Belgesine Şifre Koyma

- Word Belgesinin Korumasını Kaldırma

- Word İçindekiler tablosu oluşturma

- WordPress Arama butonu kaldırma gizleme

- WordPress Google Ads dönüşüm izleme kodu ekleme

- WordPress Whatsapp butonu ekleme

- Yapay Zeka Platformları

- Yönetim Konsollarım

- Zombi Video Wallpaper